… oder: FTTH von extern erreichbar machen

Problem

Der Glasfaseranschluss von Deutsche Glasfaser ist ein Breitbandinternetzugang, der via FTTH (Fiber to the Home) bereitgestellt wird. Für Dienste wie surfen im Web, Emails abfragen, Downloads oder Video-Streams ansehen und VoIP-Telefonie ist das System problemlos und sofort nach dem Freischalten geeignet. Schwierig wird es, wenn man von außen auf Serverdienste im Heimnetzwerk zugreifen will. Dies können Webcams, Private Clouds, ein VPN Server oder eine simple Website sein, die man bisher an seinem DSL-Anschluss auch genutzt hat. Dies geht nicht mehr direkt, denn man bekommt keine öffentliche IPv4-Adresse (Internet Protocol Version 4) mehr zugewiesen. Die IPv4-Adressen die der Provider zuweist ist eine sogenannte private IP, die nicht direkt aus dem Internet erreichbar ist. Genau dies war mein Problem. Ich verfolge mit diesem Artikel nicht den Zweck, alle Details technisch zu erklären, sondern möchte eine Hilfestellung im Sinne eines Tutorials für technisch nicht so versierte Nutzer geben. Dennoch ist es erforderlich, dass sich der Leser etwas mit der Materie – insbesondere der Technik des Internets – auseinandersetzt. Auch Nutzer von anderen Glasfaserprovidern und Inhaber von DS-Lite Anschlüssen, können einige der Dinge gebrauchen.

Ich zeige wie man kostenlos per IPv6 (Internet Protocol Version 6) und mit geringen Kosten auch mit einer eigenen Domain und/oder per IPv4 aus dem Internet erreichbar wird.

IPv6 einrichten

Als Beispiel nutze ich einen Linux-Rechner (hier Ubuntu-Server) als Server. Prinzipiell ist das Vorgehen aber auch mit Windows-Rechnern, Macintosh-Rechnern, einem NAS (Networt Attached Storage), oder anderen Geräten möglich. Am einfachsten ist es, wenn IPv6 direkt unterstützt wird. Das sollten die meisten modernen Betriebssysteme tun. So findet man die IPv6 Adresse(n) des Computers raus:

Windows:

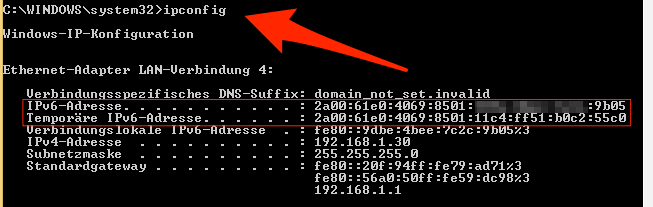

Auf der Kommandozeile (Start –> Ausführen –> cmd) den Befehl

ipconfig

aufrufen.

Quelle: Screenshot von ipconfig im Windows-Terminal, Version Windows 10, Build unbekannt, keine freie Lizenz

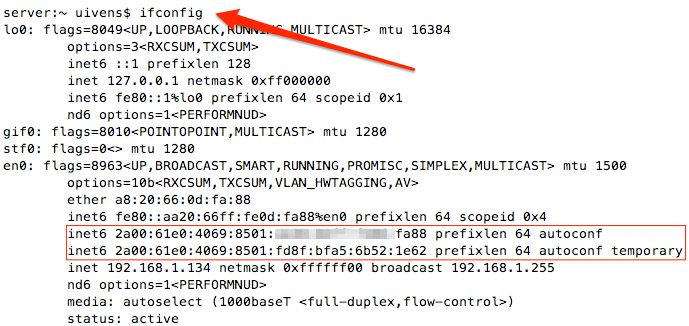

Mac OS X und Linux bzw. Unix (auch auf vielen NAS läuft Linux):

Ein Terminal öffnen (unterschiedliche Wege möglich, je nach Betriebssystem) und den Befehl

ifconfig

aufrufen.

Quelle: ifconfig im Terminal unter Linux/Unix, Lizenz GPL3

Bitte beachtet, dass ihr immer mehrere IPv6 Adressen habt. Eine Linklokale eine Temporäre und eine Statische. Die temporäre IPv6 wird zum surfen genutzt, damit im Internet nicht lückenlos verfolgt werden kann, auf welchen Seiten ihr euch rumgetrieben habt. Ohne diese temporäre Adresse könnte sonst von jedem IPv6 Eigentümer ein lückenoses Bewegungsprofil angefertigt werden. Das wollte man bei der Neukonzeption der IP-Adressvergabe vermeiden. Die statische IPv6 Adresse, manchmal auch als global bezeichnet, ist also die richtige Wahl für die Serverdienste. Sie ist eindeutig, und das ist wichtig, damit euer Server immer gefunden werden kann. Die Linklokale Adresse fe80:XX:XX:XX:XX ist eine IPv6 die nur innerhalb eures Netzwerks gültig ist. Sie wird niemals extern geroutet.

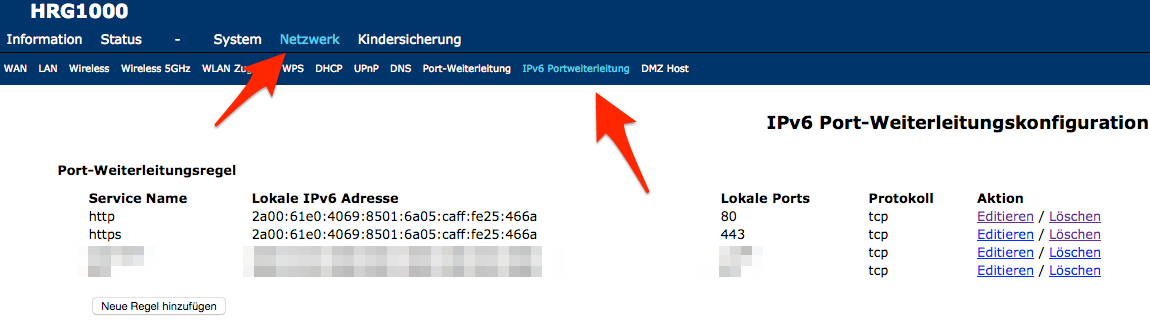

Das Beste an der IPv6-Adresse von Deutsche Glasfaser ist, dass sie quasi statisch ist. Das heißt, dass sie sich nicht jedesmal ändert, wenn sich das Modem neu verbindet. In der Praxis bedeutet dies, dass die ersten 4 Tupel (der Prefix) der IPv6 Adresse immer gleich sind. Die letzten 4 Tupel der statischen IPv6 Adresse sind der Host-Teil, der sich aus der Hardwareadresse der Netzwerkkarte berechnet. Man bekommt seitens des Internetproviders also nicht nur eine Adresse zugewiesen wie bei IPv4, sondern im Prinzip einen gesamten Adressbereich mit mehreren Millionen möglichen IPv6 Adressen. Ihr könnt ja mal selbst rechnen: 256. Damit eine IPv6 Adresse aus dem Internet erreichbar ist, muss man die Firewall für einen spezifischen Computer mit IPv6 Adresse öffnen. Dieser ist dann ohne Portforwarding, wie es bei IPv4 früher üblich war, direkt erreichbar. Im Glasfaserrouter heißt dieses Freigeben der Firewall unglücklicherweise IPv6-Forwarding, obwohl dies technisch etwas anderes ist.

Quelle: Screenshot aus Genexis Glasfaserrouter, Software Version: unbekannt, keine freie Lizenz

Wollte ihr also einen Serverdienst auf einem Gerät freigeben müsst ihr nur die globale IPv6 Adresse in den Glasfaserrouter eintragen. Im Screenshot seht ihr die Einträge für meinen (alten) Linux-Webserver, auf dem auch diese Website lief. Die Ports die man angeben kann beziehen sich dabei auf die freigeschalteten Ports die man sich wie Fenster in der Wand (hier natürlich der Firewall) vorstellen kann. Hier ist Vorsicht geboten. Trägt man nichts ein, ist der gesamte Server ohne Schutz einer Firewall. Ich empfehle daher die Ports selektiv freizugeben. Für einen Standard-Webserver braucht man Port 80 (http) und/oder Port 443 (https) mit dem Protokoll TCP. Hinweis: Wenn ihr eine eigene Webseite über https aufruft, wird der Browser eine Sicherheitswarnung anzeigen. Dies ist normal, da ihr an dieser Stelle sicherlich noch kein offiziell signiertes Zertifikat hinterlegt habt. Daher könnt ihr diese Meldungen zunächst ignorieren, sofern ihr euren eigenen Web-Server aufruft. Es gibt es die Initiative Let’s Encrypt, die kostenlose, signierte SSL Zertifikate bereitstellt. Eine gute Anleitung um Let’s Encrypt einzurichten (z.B. für Ubuntu 20.04 LTS) und den Webserver Apache findet man z.B. bei digitalocean.com.

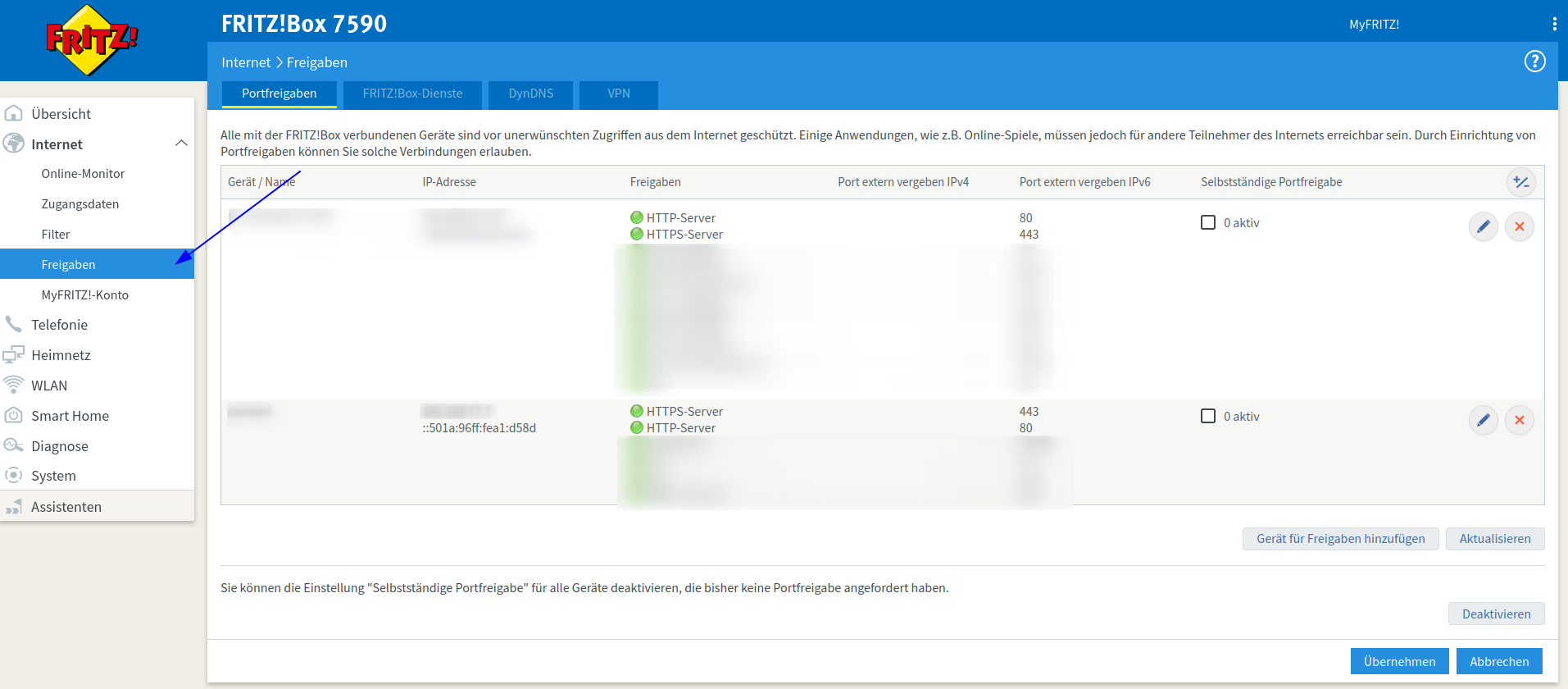

Bei der Fritzbox macht ihr die Portfreigaben unter Internet und dann unter Freigaben. Nach dem selben Prinzip wie oben. Ihr habt nur deutlich mehr Einstellmöglichkeiten als in dem Glasfaserrouter der ersten Stunde.

Quelle: Screenshot aus der Fritzbox 7590, Softwareversion 07.28, Hersteller AVM, keine freie Lizenz

Wenn ihr andere Serverdienste betreiben wollt, müsst ihr euch die entsprechende Dokumentation des Serverdienstes ansehen und die dann passenden Ports und Protokolle (z.B. UDP oder TCP) freigeben.

IPv6 testen

Bis hierher herzlichen Glückwunsch. Ihr seid jetzt im Internet der Zukunft und von jedem IPv6 fähigem Gerät in einem IPv6 fähigen Netz erreichbar.

Ihr könnt es jetzt erstmal direkt probieren. Gebt in einem Browser http://[IPv6-Adresse-des-Servers] ein. Achtung: Die eckigen Klammern sind wichtig, sonst interpretieren die Browser die Adresse als IPv4-Hostnamen. Wenn ihr die Website so nicht aufrufen könnt, müsst ihr in der jeweiligen Serverkonfiguration nachsehen, ob IPv6 ggf. deaktiviert ist. Wie das mit dem Webserver Apache2 geht kann man in diesem Blog nachlesen. Gegebenfalls müsst ihr die Firewalleinstellungen des Servers ändern z.B. die Windows Firewall oder Firewalls von Drittanbietern so einstellen, dass die benötigten Ports nicht abgeschrirmt sind.

Ich habe es probiert aus folgenden Netzen: Standard Telekom DSL-Anschluss, Uninetz der Ruhr-Universität Bochum, anderen Deutsche-Glasfaser-Anschlüsse. Aus diesen Netzen kann ich meine heimische Website direkt aufrufen.

Die Einführung von IPv6 im Mobilfunk schreitet ebenfalls immer weiter voran. Meistens funktioniert das schon im Dual-Stack-Betrieb, das heißt es werden sowohl IPv6 als auch IPv4 unterstützt. Herausfordernd ist weiterhin die Endgeräte-Kompatibilität und das fehlende Know-how bei vielen Nutzerinnen und Nutzern. In den nächsten Jahren kann man einen vollständigen Umstieg auf IPv6 erwartet, wobei die modernen 5G-Netze von Anfang an IPv6 unterstützen werden. Wenn es aus eurem Mobilfunknetzen nicht direkt funktionieren sollte, müsst ihr ggf. die APN Einstellungen ändern. Dazu ruft ihr die APN Einstellungen auf und gebt die passenden Daten ein. Anregungen wie das bei eurem Provider funktioniert gibt es beim Provider oder aber hier (externer Link).

Probleme liegen hier eher nicht an eurem Glasfaseranschluss, sondern an den oben genannten Herausforderungen oder nutzerunfreundlichen Voreinstellungen bei den APN seitens Betreiber und/oder Handyherstellern. Wenn IPv6 gar nicht unterstützt wird, heißt es warten oder einen sogenannten Portmapper konfigurieren.

Namensauflösung

Wie weiter oben bereits erwähnt, erhaltet ihr eine statische IPv6 Adresse. Die Nutzung von dyamischen DNS (Domain Name Service) Diensten, die die jeweilige IPv4 Adresse des Routers (regelmäßig, bzw. bei jeder Neueinwahl) an einen dieser Dienste schickt, um sie in einen leicht zu merkenden Hostnamen (z.B. karken.no-ip.com) umzusetzen, ist somit nicht mehr notwendig.

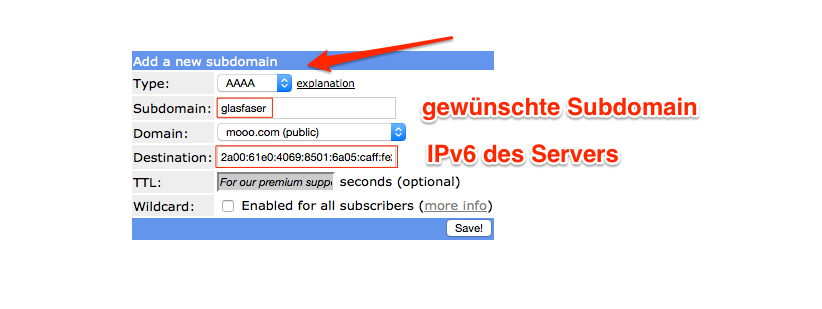

Wenn ihr eine Domain (z.B. xyz.de) registriert, könnt ihr diese ganz einfach auf die statische IPv6 verweisen lassen. Ich habe das mit meiner Domain ulrichivens.de gemacht und kann somit auch beliebig viele Subdomains z.B. https://www.ulrichivens.de hosten. Die deutsche .de Domain kostet ca. 6 EUR im Jahr. Ihr müsst darauf achten, dass der AAAA-Record der Doman auf die IPv6-Adresse des Webdienstes verweist und Wildcards eingeschaltet sind. Wenn man das nicht selbst machen kann (wie bei meinem Provider http://www.domain.de) einfach den Support anschreiben und darum bitten, den AAAA-Eintrag zu setzen und Wildcards zu konfigurieren. Dann kennen die Nameserver im Netz die Domain und wissen auch wohin mit den (beliebig) vielen Subdomains. Und schon seid ihr auch per Hostnamen und eigener Domain via IPv6 zu erreichen.

Wer es kostenlos haben möchte, der kann sich z.B. bei FreeDNS eine (oder mehrere) Subdomains aussuchen und mit dem Glasfaseranschluss nutzen. Nach dem Account anlegen einfach einloggen, Subdomains wählen und den Add-Button drücken. So geht’s:

Unter der eingetragenen Adresse seid ihr dann per IPv6 erreichbar. Auch hier kann man Wildcards setzen. Dann wird die Adresse aber lang. z.B. irgendwas.subdomain.domain.net Es kann ggf. bis zu einer Stunde dauern, bis ihr erreichbar seid, da sich die Nameserver im Internet erst noch abgleichen müssen.

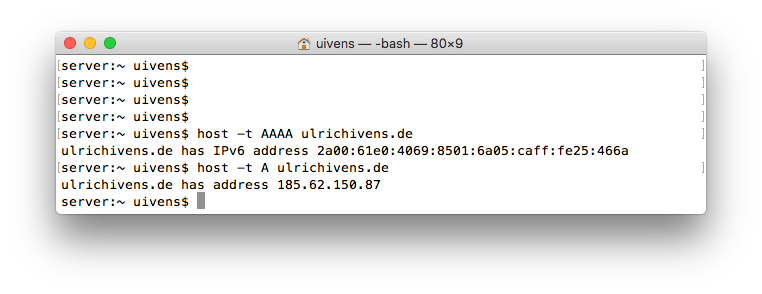

Testen kann man die Namensauflösung unter Linux und OS X mittels des Kommandozeilenprogramms host:

Hier im Beispiel muss ulrichivens.de durch eure Domain ersetzt werdern. Der AAAA-Record verweist immer auf die IPv6, der A-Record auf die IPv4. Wenn ihr nach diesem Tutorial vorgeht habt ihr natürlich zum jetztigen Zeitpunkt noch keinen A-Record. Das kommt nachdem ihr euch um IPv4 gekümmert habt. Also bitte weiterlesen!

Hier im Beispiel muss ulrichivens.de durch eure Domain ersetzt werdern. Der AAAA-Record verweist immer auf die IPv6, der A-Record auf die IPv4. Wenn ihr nach diesem Tutorial vorgeht habt ihr natürlich zum jetztigen Zeitpunkt noch keinen A-Record. Das kommt nachdem ihr euch um IPv4 gekümmert habt. Also bitte weiterlesen!

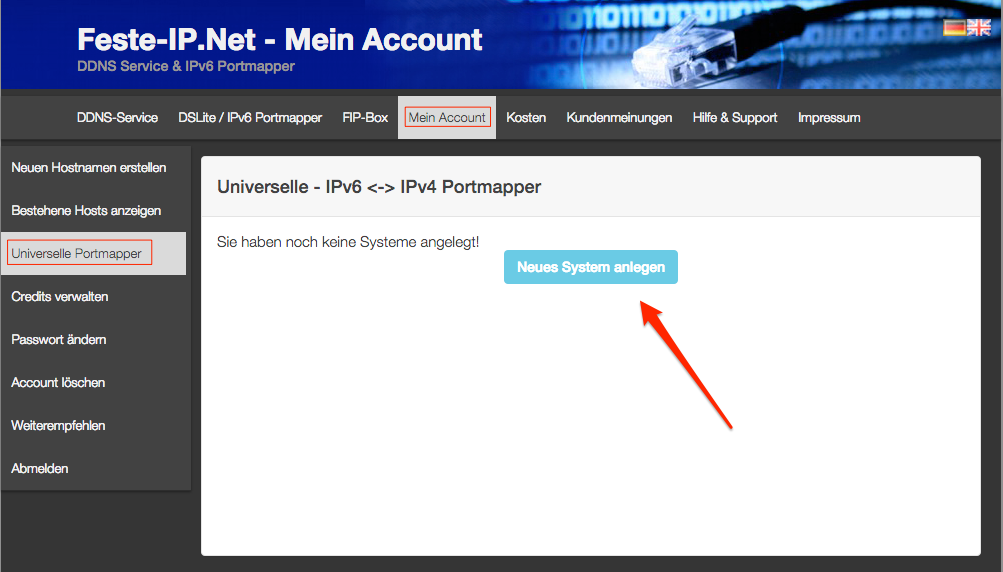

Externes Portmapping

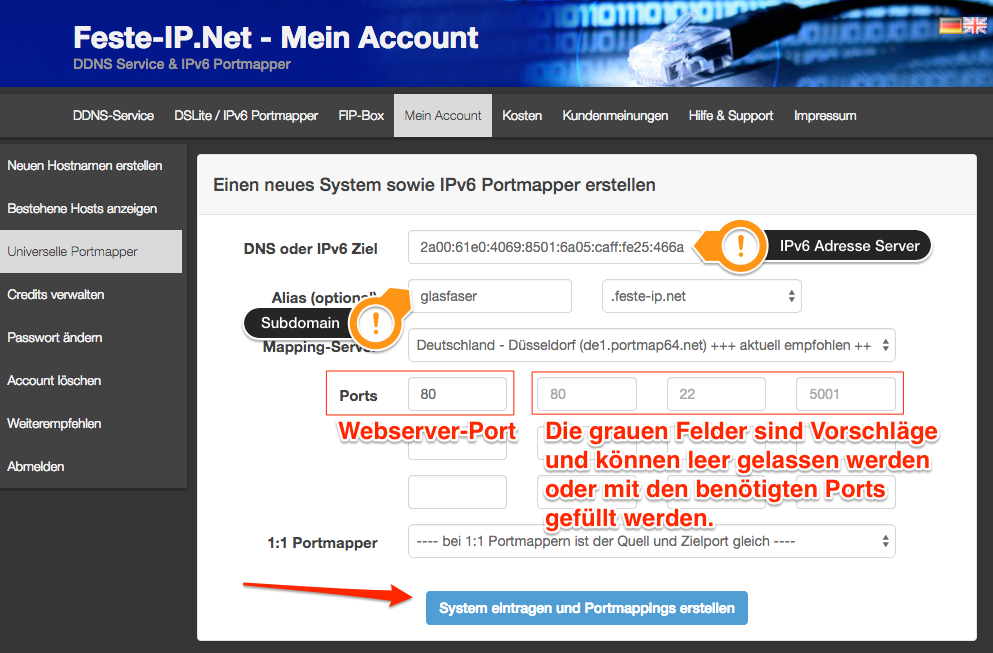

Damit der Server per IPv4 erreichbar wird ,kann man sich ein sogenanntes Portmapping einrichten. Dabei wird eine IPv4 Adresse aufgerufen, die die Daten dann an die statische IPv6 Adresse "weiterleitet". Ich habe dazu den Dienst Feste-IP.Net genutzt. Dieser ist nicht kostenlos, aber preiswert. Wenn man sich anmeldet bekommt man 50 Credits gutgeschrieben. Damit kann man die Portmapper ausführlich testen. Ein Portmapper kostet einen Credit pro Tag. Für den Anfang reicht das. Danach muss man einen kleinen Beitrag zahlen. Man kann hier auch einen dedizierten Portmapper erwerben (das habe ich gemacht), der kostet 30 EUR pro Jahr. Zum Jahresabo kommt noch noch der Verbrauch von einem Credit pro Tag. Zu den Vorteilen komme ich später.

Die Einrichtung ist denkbar einfach. Alle Details werden auf der Website ausführlich erklärt, zudem ist der Support prima. Schnelle Antwortzeiten und ein sehr netter Kontakt. So geht’s:

Ihr seid nun per IPv4 erreichbar. Der Portmapper mappt dann einen beliebigen vom System vergebenen Port (z.B. den Port 43836, wird euch mitgeteilt) auf den Port 80 (http) von eurem IPv6 Server. Das funktioniert gut, ist aber nicht so richtig praktisch für eine Website, weil der Port immer mit angegeben werden muss. Normale Browser ergänzen den Port 80 (bzw. den Port 443) am Ende der IP Adresse oder des Hostnamens automatisch, weil dieser Port normalerweise zum Protokoll http (bzw. https) gehört. Auch kann es sein, dass der Server aus manchen Netzen (z.B. Firmennetzen oder Hotels) nicht erreichbar ist, weil z.B. Proxy-Server oder Firewalleinstellungen die Nutzung anderer Ports als 80 oder 443 verhindern.

Das ist dann auch der Vorteil eines dedizierten Portmappers. Ihr mietet euch für den oben genannten Betrag eine eigene statische IPv4 und die benötigten Ports werden dann 1 zu 1 gemappt. Also Port 80 IPv4 auf Port 80 IPv6. Besser geht’s nicht.

Ob ihr via IPv6 und IPv4 mit eurer Domain verbunden seid, könnt ihr euch mittels einer Browser-Erweiterung anzeigen lassen. Für die Browser Mozilla Firefox und Google Chrome gibt es dazu die nützliche Open Source Erweiterung IPvfoo von pmarks.net. Installation für Chrome via Chrome Web Store, bei Firefox über die Add-ons Seite.

Tunnellösungen

Zur IPv4 Anbindung funktionieren prinzipiell auch Tunnellösungen. Diese sind etwas schwieriger zu konfigurieren, weil ihr nicht nur auf einer Webseite die Ports auswählen müsst, sondern auch noch weitere Dienste auf eurem Server installieren müsst. Da ihr als Kunde der Deutschen Glasfaser schon eine funktionierende, quasi statische IPv6 Anbindung habt, ist eine Portmapping Lösung deutlich sinnvoller (und auch billiger), wenn ihr nur die Protokollart TCP benötigt.

Benötigt ihr auch UDP Verbindungen oder seid bei einem Provider Kunde, der nur sogenanntes DS-Lite unterstützt (keine statische IPv6 und zusätzlich nur eine private IPv4) geht es nicht ohne Tunnellösung. Für meinen Webinarserver benötige ich UDP, deshalb habe ich diesen via VPN-Tunnel angebunden. Die Firma Cosimo (www.feste-ip.net) hat auch hier ein super einfaches Produkt (VPN-Tunnel) im Portfolio. Es kostet pro Jahr 30 EUR für die IPv4 und 5 Credits am Tag. Das ist aber immer noch sehr preiswert. Ich zeige euch kurz die Einrichtung.

Zunächst installiert ihr auf eurem Server OpenVPN:

sudo apt install openvpn

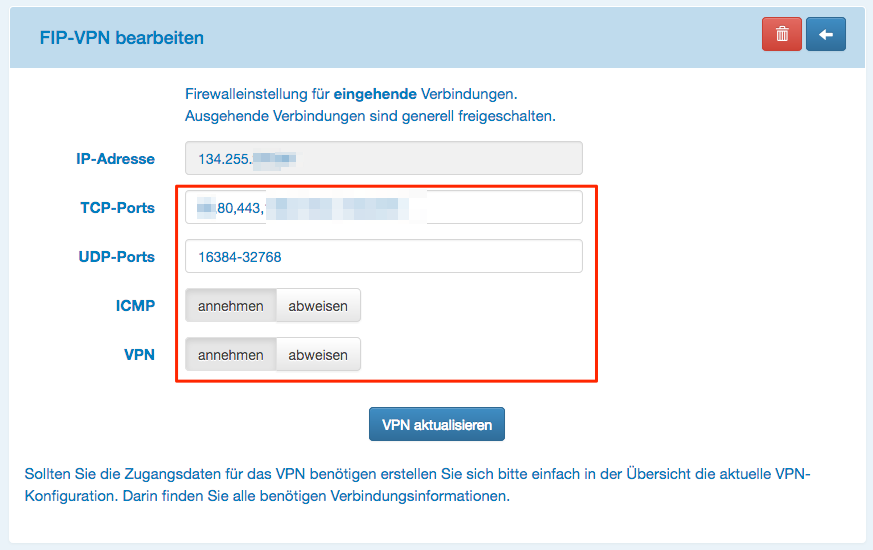

Dann richtet ihr euch auf der Website von feste-ip.net noch den VPN-Tunnel ein und konfiguriert die Firewall für eingehende Verbindungen. Ausgehende verbindungen sind immer erlaubt. Hier gehören alle TCP und UDP Ports rein, die ihr von außen erreichbar haben wollt. Einfach als Trenner ein Komma dazwischen schreiben, bei einem Port Range einen Bindestrich zwischen Anfangs- und Endport

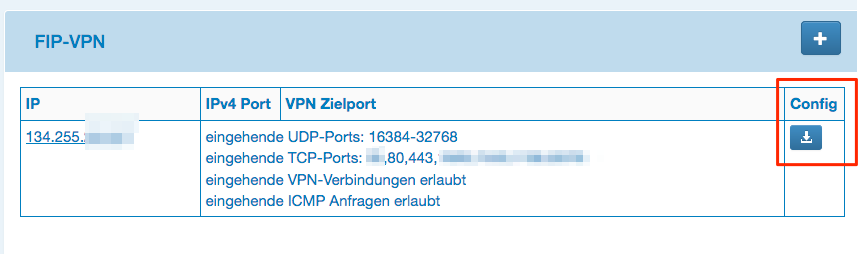

Dann ladet ihr die Konfiguration als ZIP-Datei herunter…

… und speichert die Inhalte diesez ZIP-Datei in euerem OpenVPN Verzeichnis (als Superuser!). Bei Ubuntu liegt das unter:

/etc/openvpn/

Nach einem Neustart des OpenVPN-Dienstes wird die OpenVPN Verbindung aufgebaut und ihr seid unter der IPv4 erreichbar. Dazu in der Konsole eingeben:

sudo service openvpn restart

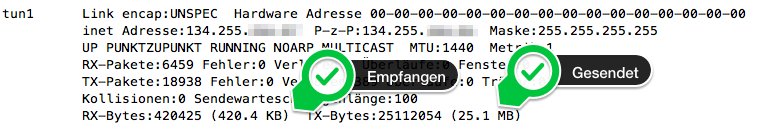

Mittels ifconfig ist jetzt ein Tunneldevice (tunX) mit eurer offentlichen IPv4 unter inet Adresse zu sehen. Das war’s! Jetzt habt ihr auch an eurem Server eine feste IPv4 Adresse.

Was ist denn jetzt anders als beim Portmapper? Die Tunnelverbindung wird vom eurem Server zu den VPN-Servern von Cosimo aufgebaut, kommt also von innen heraus. Daher ist es völlig egal ob ihr nur DS-Lite habt.

Ob ihr mit dieser Lösung die volle Geschwindigkeit eurer Netzwerkverbindung nutzen könnt, hängt von dem Prozessorkern eures Servers ab. Die Daten laufen verschlüsselt über die VPN Verbindung. Mit einem Rasperry Pi 3 sind so etwa 50 MBit drin. Bei meinem Webinarserver können problemlos 15 Personen mitsamt Webcam teilnehmen, ohne dass es ruckelt.

Internes Portmapping

Es kann natürlich auch erforderlich sein, dass interne IPv4-only Geräte (z.B. eine Heizungssteuerung, ein älteres NAS) von außen erreichbar sein sollen. Dies kann man mit einem beliebigen, per IPv6 erreichbaren internen Linux-Server mit einem eigenen Portmapper machen. Unter Linux steht euch das Tool 6tunnel von Wojtek Kaniewski oder die Alternative socat zur Verfügung. Es ist damit sehr einfach, einen entsprechenden Tunnel herzustellen.

Hier ist aber besondere Vorsicht geboten:. Der Zugang ist dann nur so sicher wie das genutzte Protokoll! Hat der Server (z.B. die Heizungsanlage) nur einen Standard-Webserver (Port 80, http) oder einen Telnet-Zugang (Port 23, telnet) ist der gesamte Netzwerkverkehr zu diesem Serverdienst unverschlüsselt. Man kann dann ganz einfach – und im Klartext – ein ggf. eingerichtetes Passwort des Serverdienstes mitlesen. Idealerweise greift man also nur auf verschlüsselte Protokolle (z.B. https, Port 443) zurück, sonst steuert plötzlich jemand anderes die Heizungsanlage. Für alles andere gibt es VPN-Lösungen (Virtual Private Network) oder sogenannte Reverse-Proxys. So geht’s mit dem Portmapper:

- 6tunnel und/oder socat auf LINUXRECHNER installieren z.B. unter Debian/Ubuntu

sudo apt-get install 6tunnel socat

- Auf dem Glasfaserrouter (wie weiter oben beschrieben) eine IPv6 Freigabe auf Rechner LINUXRECHNER und Port PORTNUMMER_LINUXRECHNER einrichten. Die Portnummer könnt ihr frei wählen, jedoch keine doppelt belegen!

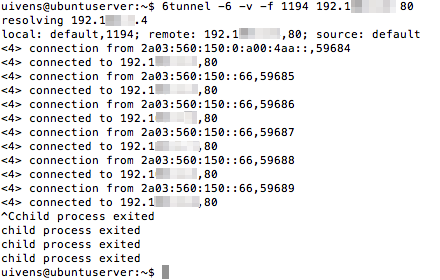

- Den Tunnel zum Testen einrichten mit:

/usr/bin/6tunnel -6 -v PORTNUMMER_LINUXRECHNER IPv4_INTERNES_GERÄT PORTNUMMER_INTERNES_GERÄT

oder

/usr/bin/socat -v tcp6-listen:PORTNUMMER_LINUXRECHNER,fork tcp-connect:IPv4_INTERNES_GERÄT:PORTNUMMER_INTERNES_GERÄT

Die Ausgaben auf der Konsole zeigen die Details zum Tunnel.

- Wenn es sich um ein Webinterface handelt in einem Browser die IPv6-Adresse bzw. den Hostnamen von LINUXRECHNER mit PORTNUMMER_LINUXRECHNER aufrufen. Dann sollten das Webinterface des internen IPv4 Gerätes sichtbar sein.

- Den Tunnel mit strg-c beenden und (wenn es funktioniert) den Befehl ohne die Option -v in die Konfigurationsdatei

/etc/rc.local

eintragen. Fortan wird der Tunnel automatisch beim Systemstart angelegt.

6tunnel testen (Ausgabe von Punkt 3 in der Liste)

Ich spare mir den Screenshot für socat. Das funktioniert genauso, nur dass die Option -v alles zeigt, was über den Tunnel rübergeschickt wird. So könnt ihr nun auch eure IPv4-only-Geräte via IPv6 von außen und innen erreichbar machen. Für Dateifreigaben (z.B. Windows-Laufwerke) ist diese Form der Freigabe nicht geeignet, da diese Protokolle unverschlüsselt und damit völlig unsicher sind. Hier bitte entweder auf eine VPN-Lösung oder eine Cloud-Software (z.B. OwnCloud) zurückgreifen. VPN läuft auf Rechnern mit Linux, Windows oder OS X ohne Probleme. Die Cloud Software OwnCloud hat sich mit Version 8.1 dazu entschieden, den Server-Support für Windows einzustellen. Der OwnCloud-Client funktioniert aber nach wie vor auf allen gängigen Betriebssystemen.

Copyright © 2014-2021

Das Werk "FTTH von Extern erreichbar machen" von Ulrich Ivens ist lizenziert unter einer Creative Commons Namensnennung – Weitergabe unter gleichen Bedingungen 4.0 International Lizenz.

Changelog:

- 2014-12-28 Version 1.0: Erste Version des Dokumentes mit IPv6 und Namensauflösung, Lizenz CC BY-NC-SA

- 2014-12-29 Version 1.1: Sektion zum Portmapping hinzugefügt. Changelog und Copyright zur Sektion Impressum hinzugefügt

- 2014-12-29 Version 1.2: Test über Firefox 4or6-Erweiterung hinzugefügt. Hinweis zur Sicherheitsmeldung bei https aufgenommen.

- 2014-12-29 Version 1.3: Kontaktmöglichkeit Twitter hinzugefügt. Anpassung der Darstellung (Seitenbreite).

- 2015-01-03 Version 1.4: Sektion zum internen Portmapping hinzugefügt (interne IPv4 Geräte via 6tunnel oder socat verfügbar machen)

- 2015-06-12 Version 1.4a: Umzug zu WordPress

- 2015-06-29 Version 1.5: Details zu den Credits im Bereich Portmapping angepasst, Hervorhebung der Befehle die auf der bash oder Windows Kommandozeile erfolgen durch den preformatting Tag (bessere Lesbarkeit).

- 2015-08-02 Version 1.6 Änderungen zu OwnCloud im letzten Absatz eingearbeitet.

- 2015-08-10 Version 1.6a: Keine inhaltlichen Änderungen, technische Arbeiten am Quellcode (Bildquellen und -unterschriften)

- 2017-02-11 Version 1.7: Let’s Encrypt ergänzt, zur sicheren und signierten Nutzung von https Verbindungen; Hinweis auf Reverse-Proxy beim internen Portmapping

- 2017-02-20 Version 1.7a: Keine inhaltlichen Änderungen, Rechtschreibfehler korrigiert (falscher Link)

- 2017-12-22 Version 2.0: Überarbeitung IPv6 beim Mobilfunk, Tunnellösungen eingefügt, 4or6 gegen IPvfoo ersetzt, Lizenzänderung hin zu CC BY-SA

- 2021-10-25 Version 2.1: Verschiedene Überarbeitungen, Schwerpunkt im ersten Absatz z.B. Linklokale IPv6, Links zu Let’s Encrypt angepasst, Vorgehensweise Fritzbox ergänzt, APN und IPv6 der Mobilfunknetze aktualisiert

- 2024-02-21 Version 2.2: Typos beseitigt, Mobilfunk aktualsiert

Ausgezeichneter Artikel! Als Tipp habe ich dieses Umgekehrte IP-Suche Tool sehr nützlich gefunden https://mate.tools/de/reverse-ip-suche 🙂

Prima, vielen Dank für deine Ergänzungen!

Leider fehlt die recht einfache Lösung für IPv4 mit einem simplen Jumphost wie sie in zahllosen Beispielen wie z.B. hier

https://administrator.de/tutorial/ikev2-vpn-server-fuer-windows-und-apple-clients-mit-raspberry-pi-1754377434.html#toc-13

beschrieben ist.

Vielleicht noch eine kleine Korrektur: Der Bereich den DS-Lite bzw. CG-NAT Provider benutzen ist oftmals nicht der der „privaten“ IPs (RFC 1918) sondern der „shared“ Address Space (100.64.0.0/10 RFC 6598). Siehe auch: https://de.wikipedia.org/wiki/Private_IP-Adresse#Shared_Address

Gruß Lutz

Hallo Tobias,

ich bin Kunde von domain.de, da kann man eine ggf. vorhandene IPv4 und deine öffentliche IPv6 des Servers und die zugehörigen Subdomainnamen bzw. Wildcards seiner eigenen Domain ganz einfach setzen – und damit auf den eigenen Server verweisen. Bei Stromausfall oder längeren offline Phasen bekommt man aber ein neues IPv6 Prefix, dann muss man die Nameservereinträge anpassen!

Gruß

Ulli

Hallo Michael,

du bekommst halt keine öffentliche IPv4. Mit IPv6 klappt das wie ich beschrieben habe problemlos inkl. Let’s Encrypt. Du musst dich da nur drauf einlassen und die Technologie kapieren. Und ja: Wenn es dann unbedingt IPv4 sein muss, dann ist etwas mehr Arbeit fällig.

Gruß Ulli

Hallo,

ich habe seit kurzem auch DG und habe es mit meiner alten FB7490 in Betrieb genommen. Über LAN1 als Zugang zum kleinen schwarzen Modem, dass i.d.R. von der DG installiert wird, funktioniert der Internetzugang einwandfrei. Mit der FB7590 und dem WAN Anschluss sollte und wird dies ebenfalls der Fall sein. ABER: Wenn man einen Server (Home-Cloud o.ä.) betreiben möchte dann geht das mit dem Modem dazwischen eben nur über solche Umwege. Inzwischen habe ich so einiges in Erfahrung gebracht, was ich hier mitteilen möchte.

Mir ist persönlich nicht verständlich warum die DG nicht einfach die richtigen Router an die Endkunden verkauft. Diese wären wahrscheinlich die FB5590 oder FB5530 (Preislich tut sich da auch nix!). Damit hat man einen Stromfresser weniger und das Problem mit dem Portmapping erledigt sich dann (wahrscheinlich) auch, denn dann bekommt man eine ordentlich zugewiesene IP-Adresse und keine Reservierte 100.112.x.x, die man vom Modem zugewiesen bekommt … Diese (und auch andere) reservierten IP-Adressen werden von Letsencrypt und Co. bereits gefiltert, sodass man keine Zertifikate mehr darüber bekommt und ein Zugang dahingehend ebenfalls noch erschwert. Herausbekommen habe ich das über die Seite wieistmeineip.de , wo mir eine andere IP angezeigt wurde (nämlich 94.x.x.x anstatt der 100.x.x.x). 1 und 1 zusammengezählt und kurz mal nachgedacht sagt mir mein Logikverständnis, dass das Modem die eigentliche Blockade der Portfreigaben und Zertifikatserneuerungen ist. Fritzbox ist bestellt und wird in den nächsten Tagen installiert. Gerne gebe ich dann auch den (Miss-)Erfolg der Mission weiter. Vielleicht hat ja auch schon jemand so eine und kann seine Erfahrung dahin mitteilen.

Viele Grüße.

Hallo.

Kann man mittlerweile eigentlich vergleichbar einfach wie bei Shared Space beim Webhoster selbst Webseite(n) hosten?

Da kann Ich über DirectAdmin etc. mehrere Domains aufschalten, muss dafür nur 1-4 Nameserver des Domainhoster eintragen, kann Scripte installieren etc..

Bei Experimenten mit WAMPP/XAMPP vor Jahren wirkte das nicht so.

Keine solche Admin-Oberfläche, nicht mehrere Domains bzw. keine eigene Domainverwaltung, und mit der gesunden URL (also wechselnder Pfad) wollte es auch nicht klappen.

Auch bei Webspace gibt es ein Problem.

Z.B. wenn ich eine Domain auf eine YouTube-Seite verweise, aber dennoch Emails über die URL empfangen will.

Wenn Ich einfach die Domain auf den Webspace per Nameserver verweise, habe ich Email-Empfang über die Domain.

Aber Verweis auf bestehende Seite (YouTube…), und nur Email auf den Server, komliziert…

Aber das ist ein anderes Problem. Das einzige Problem dass ich auch bei Shared-Space hatte/habe.

Es wäre schon interessant auch ohne Kenntnisse die über das hinaus gehen was Webspace beim Hoster angeht, das Gleiche daheim am Internetzugang zu haben.

Der Zugang bei Deutsche Glasfaser hat 500Mbit Upload.

Bei welchem Shared-Space-Webhosting hat man quasi Traffic-Frei 500Mbit Bandbreite…

Nicht mal bei höheren Angeboten mit eigenem Server.

Wann nutzt man schon mal 500Mbit/s Upload.

Wenn man YouTube-Videos hoch lädt, super. Dann dauert ein 5h-UHD-Video evtl. 1h statt 27h.

Aber sonst wäre es für eigenen Webspace ideal.

Aber z.B. mit DirectAdmin und der Möglichkeit Domains z.B. nur durch eintragen der Nameserver zu „Adden“, und dann einfach Scripte installieren etc..

Dass man direkten Zugriff auf die Ordner hätte wäre ein Komfortgewinn.

Auf einem z.B. N54L könnte man vermutlich mehr laufen lassen als nur ein NAS mit OpenMediaVault…

Es hängt ja eh im Netzwerk.

Hallo,

ich habe ein ähnliches Problem…und habe ich nun bereits 1 Jahr meinen Glasfaseranschluss, etwas 6 Monate konnte ich ganz normal per VPN im Homeoffice arbeiten, im Juli irgendwann gab es aber Tag X. Seit diesem Tag ist keine Verbindung mehr per VPN zum Server meines Arbeitgebers möglich.

Wir arbeiten mit einem ECOS-Stick und als Router habe ich die FritzBox 7490, wie gesagt für ein paar Monate hat alles funktioniert.

Die Box wurde nun schon mehrmals resetet und verschiedene Einstellungen vorgenommen. Ebenso wurde der Stick und der Laptop ausgetauscht.

Hat jemand von euch eine Idee? Ich verzweifle langsam.

Gruß Denny

Hallo Jürgen,bekommt die Fritzbox keine IPv6 oder bekommst du kein Prefix für dein Netzwerk? Ich habe mittlerweile auch eine Fritzbox und da bekommt die WAN Seite eine IPv6 und das interne Netzwerk ein Prefix. Ob das miteinander zusammenhängt weiß ich aber nicht. Sieht so aus:

Im Zweifel würde ich die Fritzbox erst mal neu starten. Sollte das nicht helfen die Firmware mal komplett zurücksetzen. Außerdem sicherstellen, dass die Firmware aktuell ist. Wenn das auch nicht hilft, solltest du dich an die DG wenden, in der Hoffnung das der Service nicht unterirdisch ist. Ich würde das auf jeden Fall per Mail machen, im Callcenter haben die meist nichts abweichend vom Standard drauf. In der Mail kannst du erklären, was du nutzerseitig schon gemacht hast. Am besten Stichpunkte, sodass ein/e gestresste/r ITler/in das schnell erfasst.

Viel Erfolg!

Gruß U. Ivens

Hallo Ulrich,

vielen Dank für deine tolle Seite.

Ich habe eine Frage bzw. ein Problem, ich bekomme von der DG seit ein paar Tagen keine IPv6 Adresse mehr. Ein Anruf bei der Hotline brachte kein Erfolg. Ich benutze eine FB 7590 und habe die Einstellungen übernommen, leider hat sich nichts geändert. Hast du vielleicht eine Idee?

Vielen Dank und viele Grüße

Hallo Michael, natürlich! Gerne verlinken und weiterverwenden. Freut mich, dass es dir gefällt und nützlich ist. Gruß Ulli

Hallo Ulrich,

dieser Artikel war sehr hilfreich für mich. Insbesondere, weil _unterschiedliche_ Möglichkeiten zum Umgang mit DS-Lite beschrieben sind.

Danke für diesen Artikel!

Darf ich diesen Artikel verlinken?

Gruß

Michael

Du musst im Router konfigurieren, dass er die IPv6 Adressverwaltung automatisch macht. Du bekommst bei der DG eine IPv6 für deinen Router und zusätzlich ein 56/er Prefix für dein Netzwerk. Ob die Routeradresse „statisch“ ist, weiß ich nicht. Das Prefix ist es jedenfalls nicht aber (und das meint er sicherlich mit semi-statisch) wird das Prexif in einem zeitlichen Rahmen nach einem Reboot des Routers für deinen Router „freigehalten“. Wenn du also mal deinen Router neustartest oder irgend etwas umkonfigurierst oder mal für zwei-drei Minuten der Strom weg ist, solltest du danach trotzdem den selben Prefix wieder bekommen.

Asus Router/IPv6/Statische IPv6/WAN IPv6 Adresse/WAN Präfixlänge/WAN IPv6 Gateway

Die Adresse ist bekannt, das Präfix ebenso (56 bei der DG) jedoch nimmt der den bekannten Gateway nicht an, es sei ungültig.

Die Daten dafür lese ich in cmd.exe ipconfig aus.

Was mache ich da?

Laut E-Mail- Verkehr mit einem DG-Horst stellt die DG eine SEIM- Statische IPv6 zu Verfügung. Mit Statisch komme ich noch klar, aber was ist SEIM?

Hallo Alexander,

es freut mich, dass es dir hilft! Mittlerweile geht IPv6 ja fast von überall. Aber das Fallback auf IPv4 ist schon manchmal nützlich.

Viel Spass damit!

Gruß

Ulli

Hallo Ulrich 🙂 , ich bedanke mich recht herzlich für deine Anleitung ich war oft mit der Glasfaser im Gespräch und dort konnte mir keiner Helfen ich war sogar bereit meinen Tarif zu Wechseln und zu einem Gewerblichen Anschluss zu erwerben zwecks ip4, doch dank dir ist mein Heimnetz jetzt erreichbar es erspart mir viel nerven und kosten. Vielen dank

Vielen Dank für Ihren Artikel und die weiteren Kommentare! Sehr hilfreich 🙂

Hallo Ulrich,

vielen herzlichen Dank für diese Anleitung!

Alles ist verständlich erklärt, man versteht was genau man eigentlich einstellt, und trotzdem verliert man nicht den Überblick.

Habe auch Deutsche Glasfaser inkl. IPv6, mein Synology ist von außen jetzt ohne Probleme erreichbar.

Viele Grüße

Tilo

Bisher nutze ich einen selbst aufgesetzten portmapper mittels socat (udp) auf einem kleinen gemieteten vserver, um meinen openvpn-server Zuhause via ipv4 von außen erreichbar zu machen. Das klappt auch sehr gut und (unerwartet) stabil. 🙂

Nun hatte ich bisher immer einen weiteren rootserver gemietet, auf welchen verschiedene Dienste laufen, hier bin ich auch auf udp angewiesen. Ich würde dies nun gern Zuhause innerhalb einer DMZ realisieren. Die Voraussetzungen dafür sind auch bereits geschaffen. Nun stelle ich mir die Frage, wie ich den o.g. portmapper derart nutzen kann, um ALLE ports (udp und tcp) von einem kleinen vserver zu meinem DMZ-server weiterzuleiten?

Die von Dir benannte openvpn-Lösung ist zwar eine Option, aber ich hoffe sehr, dass es auch mit irgendeiner art von portmapper eine einfachere Lösung gibt. Leider habe ich bisher keine Option gefunden, wie ich den gesamten ipv4 Verkehr zu meinem DMZ-server weiter tunneln kann. Würde socat wildcards für ports akzeptieren wäre das eine Option, aber das scheint nicht zu funktionieren…

Hat jemand eine Idee?

Hallo.

Ich verstehe noch nicht, warum ich eine Domain benötige und dazu noch das externe Portmapping. Kann der Zusammenhang evtl. noch mal für mich als Laie erklärt werden?

Hallo Ulrich,

habe doch noch eine Frage in Sachen Mailserver den ich Zuhause betreibe. Provider : DG

MX Eintrag setzen ist klar, aber was mir Kopfzerbrechen macht ist, setzen des ReverseDNS.

Wenn man den nicht gesetzt hat , ist man sehr schnell geblacklistet bei anderen Providern. Telekom z.B. setzen dich ganz schnell auf die Blacklist falls kein ReversDNS gesetzt ist. Aus eigener Erfahrung, sobald du ReverseDNS gesetzt hast, und du dich an den Telekom-Support wendest, wird geprüft auf ReverseDNS Eintrag, falls die Prüfung positiv verläuft, wirst du wieder aus der Blacklist entfernt.

Habe ich hier etwas übersehen oder wie hast du das gelöst?

Gruß Werner

Hi,

danke für die Rückmeldung! Ich habe nun mit dhclient statt dhcpcd erfolgreich eine IPv6 an meiner Linuxmaschine bekommen. Aber nur eine einzelne, müssten ja eigentich zwei sein. Habe hier laut ifconfig eine prefixlen von 128. Da würde ich jetzt gerne mit radvd weiterverteilen, hast du sowas schonmal gemacht?

Vielen Dank und schönen Abend noch!

Hallo Alexander,

ich habe den Genexis nicht als Medienkonverter sondern als Router laufen. Habe das aber bei Bekannten bereits zweimal in diesem Modus eingerichtet. Allerdings mit Fritzboxen. Die haben sowohl die IPv6 als auch die (private) IPv4 aus diesem 100er Netz per DHCP(6c) bekommen.

Versuche es doch mal mit einem IPv6 fähigen Router und check damit, dass kein Problem mit deinem Anschluss vorliegt.

Gruß

Ulli

P.S.: Wenn du das Problem lösen kannst, kannst du gerne nochmal antworten. Interessiert bestimmt auch noch andere Leser!

Hallo,

danke erstmal für die Anleitung! Ich habe hier das Problem, dass mir ausschließlich die link-local zugewiesen wird. Kurz zum Setup: Hinter dem Genexis-Medienkoinverter steht ein Linuxrechner von mir, der das Routing übernimmt. Er bekommt an der Netzwerkschnittstelle die zur Genexis zeigt aber nur die Link-Local und die NAT-IPv4:

inet 100.72.36.241 netmask 255.255.192.0 broadcast 100.72.63.255

inet6 fe80::215:17ff:fe2e:5ca2 prefixlen 64 scopeid 0x20

Wie genau vergibt DG die IPv6? Mit dhcp6c bekomme ich da nichts zugewiesen. Gibt es da irgendeinen Trick? Verwendet wird ein aktuelles Arch Linux, es ist kein zusätzlicher Router dazwischen.

Danke schonmal!

Hallo Winfried,

schön, dass es dir hier gefällt. Du hast recht, dass das Prefix auf dich als Kunden zurückfallen könnte. Allerdings weiß ja erstmal nur dein Provider, wer das Subnetz hat. Du bekommst nämlich nicht nur ein paar IP Adresse sondern ein ganzes riesiges Subnetz zugewiesen. Guck mal hier wie viele IPv6 Adressen möglich sind: http://www.ipv6-portal.de/tools/subnet-tabelle.html

Im Prinzip ist identifizierbar, dass jemand aus deinem Subnetz irgendwo war. Wer oder was (Serverdienst, IP-TV, deine Kinder, du selbst, …) eine Anfrage ausgelöst haben ist aber dann nicht klar.

Gruß

Ulli

Hallo,

eine sehr informative Seite, die ich gerne zu Rate ziehen werde, wenn mein Anschluss endlich geschaltet wird. Bis jetzt ist aber nur das Leerrohr bis zur Hauswand verlegt.

Eines verstehe ich allerdings nicht so richtig:

Die temporäre IPv6 wird zum surfen genutzt, damit im

Internet nicht lückenlos verfolgt werden kann …

Aber das Prefix ist doch überall gleich, auch bei der temporären IPv6. Und wenn sich das über längere Zeit nicht ändert, ist man doch eindeutig identifizierbar.

Hallo Michael,

bei der Deutschen Glasfaser kann man das, soweit ich weiß, im Geschäftskundentarif bekommen. Über feste-ip.net kannst du recht preiswert via VPN eine feste IPv4 bekommen. Wenn die auf einen Router zeigt, kannst du via NAT dahinter natürlich auch ein IPv4 Netzwerk betreiben. Mit TCP und UDP Protokollen (bei der Portmapper-Lösung geht nur TCP). Schau mal hier: http://www.feste-ip.net/fip-vpn/allgemeine-informationen/

Gruß

U. Ivens

Hallo!

Ist Dir ein Anbieter bekannt, der FTTH mit IPv4-Adresse anbietet?

LG

Michael

Hallo Thomas,

also bei mir sieht das ganz normal aus. Die Felder sind alle befüllt. Die Probleme, die du beschreibst, hatte ich aber auch früher ab und an. Insbesondere als das Glasfasernetz neu war. Versuche mal den Router komplett zurückzusetzen und konfiguriere ihn neu. Das hat bei mir geholfen. Ansonsten: Die Hotline nerven. Wenn es nicht am Router liegt, liegt es an der Gegenstelle bei der DGF. Viel Erfolg! Meld dich mal, wenn es wieder klappt.

Gruß

Ulli

Hallo Ulrich,

ich habe mich kürzlich mit der Thematik befasst um einige meiner Netzwerkgeräte per IPv6 von aussen zugänglich zu machen und es hat auch gut funktioniert. Doch plötzlich wird offenbar kein IPv6 Präfix mehr von DGF vergeben, ein Ping IPv6 ist auch nicht mehr möglich. Was ist das los? Heute war DGF da und hat das Modem getauscht, als ich mir die Statusseite am Abend angesehen habe waren da wieder die 5 oder 6 DNS-Server Einträge, den Geräten wurden aber trotzdem keine vollständigen IPv6 Adressen zugewiesen. Nach einem Reboot des Modems fehlen nun wieder die übrigen DNS-Server Einträge, bis auf DNS Server 1=127.0.0.1, 2=185.22.44.50, 3=185.22.45.50. Wie sieht die Seite „Interfaces“ bei dir aus?

Gruß, Thomas (Schleswig-Holstein)

Hallo Nick,

Im A Record muss die IPv4 des Tunneleintritts bei einem Portmapper bzw. Die VPN-IPv4 des Server bei einer VPN-Lösung stehen. Im AAAA Record die öffentliche IPv6 Adresse des Servers.

Dann sollte das klappen.

Gruß

Ulli

Hallo Ulli,

wie funktioniert das denn mit den SSL-Zerifikaten, wenn getunnelt wird?

Ich benutze die kostenlose Methode von Let’s Auth, allerdings bekomme ich folgende fehlermeldung:

IMPORTANT NOTES:

– The following errors were reported by the server:

Domain: ger-ducks.de

Type: connection

Detail: Connection refused

Domain: http://www.ger-ducks.de

Type: connection

Detail: Connection refused

To fix these errors, please make sure that your domain name was

entered correctly and the DNS A/AAAA record(s) for that domain

contain(s) the right IP address. Additionally, please check that

your computer has a publicly routable IP address and that no

firewalls are preventing the server from communicating with the

client. If you’re using the webroot plugin, you should also verify

that you are serving files from the webroot path you provided.

Danke für den Hinweis. Ich schaue demnächst mal, ob es eine Alternative gibt.

4or6 Addon for Mozilla Firefox

This add-on has been removed by its author.

Hallo Daniel,

du könntest mal versuchen, den Genexis Router auf Werkseinstellungen zurückzusetzen. Wenn es dann immer noch nicht geht, solltest du dich an den Support der Deutschen Glasfaser bzw. deinen Provider wenden. Vielleicht liegt das Problem an deren Router.

Gruß

Ulrich Ivens

Hallo Ulrich,

ich habe die Einrichtung mit Deiner Anleitung sehr gut hinbekommen und den Zugriff auch seit Monaten einwandfrei nutzen können.

Seit einigen Tagen stelle ich jedoch fest, dass ich keine IPV6-Adressen mehr zugewiesen bekomme und im LAN nicht mehr nutzen kann.

Auf der Seite des Gneis HRG1000 stehen für gewöhnlich unter Status –> Interfaces –> WAN nach den DNS Servern zwei Einträge mit IPV6-Adressen, Diese sind nun verschwunden. Neustart etc schaffte auch keine Abhilfe.

Hast Du einen Tipp, was da los ist?

Danke für die Antworten… Es waren so viele, ich konnte leider nicht alle abarbeiten!

Hallo,

ich habe momentan vielfältige Probleme mit dem Heimzugriff, wovon ich aber schon einige Dank dieser tollen Seite lösen konnte. Jetzt habe ich noch folgendes Problem:

Ich habe drei Netzwerke, eines davon mit meinen Servern im Netz der DGF. Genexis Router, Fritzbox dahinter… Ich würde gerne alle drei Netze zu einem VPN verknüpfen. Die zwei anderen Netze sind über Vodafone am Internet, d.h. keine bzw. mangelhafte IPV6 Unterstützung. Wie kann ich das realisieren?

Danke und schöne Grüsse

J.B.

Ich bins nochmal. Habe zumindests für das „komische“ Verhalten von wieistmeineip die Erklärung: Hatte probehalber mal den DNS-Sever in den Netzwerkeinstellungen geändert (auf die vom DNS-Proxy). Dadurch kann man das manuelle updaten der IP nämlich auch umgehen. Wenn ich das auf Standard setze, sehe ich bei wieistmeineip plötzlich nur noch eine IPV6-Adresse und den Hinweis, dass eine IPV4 nicht vergeben ist. Verwirrung jetzt komplett? Dann schonmal sorry dafür…

Gruß

Frank

Hallo Ulli,

danke erstmal für Deine prompte Rückmeldung. Vielleicht habe ich mich auch mißverständlich ausgedrückt. Neuer Versich: Der Smart DNS-Proxy-Dienst den ich nutze, muss offensichtlich meine IPV4-Adresse kennen, damit ich ihn sinnvoll nutzen kann. Mit IPV6 kann der offensichtlich nichts anfangen.

Wenn ich auf der Seite https://www.wieistmeineip.de/ schaue dann sehe ich meine IPV4-Adresse die mit 37. beginnt. Ob das nun die private oder öffentliche IPV4 ist, weiß ich nicht . Genau diese Adresse muss jedenfalls im Proxy hinterlegt sein damit der Dienst funktioniert. Was er auch anstandslos tut. Ich muss halt nur beim ändern der IP-Adresse manuell updaten. Hierfür suche ich nach einer Lösung.

Eine IPV6-Adresse zeigt mir die Seite wieistmeineip übrigens nicht an. Warum auch immer, denn ich habe defintiv eine, die mein dyns-dns-Dienst auch brav von meiner Fritz-Box übermittelt bekommt. Damit kann wie bereits erwähnt aber der Proxy nichts anfangen.

Hoffe jetzt ist es etwas verständlicher.

Gruß

Frank

Hallo Frank,

ich hab noch nicht ganz geblickt welche IPv4 Adresse du meinst? Die Carrier IPv4 Adresse, oder? Die teilst du dir mit ganz vielen Anderen in deinem Dorf/ Stadtteil. Über NAT, das der Internetanbieter eingerichtet hat, wird das IPv4 Internet dann auf deine nicht öffentliche IPv4 (die WAN IPv4 der Fritzbox) gemappt.

Wenn du irgendwas via Proxy auf diese Carrier IPv4 umleitest könnte das m.E. unerwünschte Effekte bei anderen Nutzern auslösen (Stichwort Netzstabilität). Erklär mir mal ein bisschen detaillierter, was du genau mit welcher IPv4 machen möchtest.

Das Geoblocking zu umgehen (so unsinnig Geoblocking auch ist) ist auch eher im Graubereich des Urheberrechts. Würde ich dir nicht empfehlen. Die technische Machbarkeit können wir aber gerne diskutieren. 😉

Gruß

Ulli

Erstmal vielen Dank für die ausführliche Anleitung. Ich bin momentan noch Kunde bei Unitymedia und bekomme diese Jahr noch den Anschluss von Deutsche Glasfaser ins Haus. Das DS-Lite Problem von Unitymedia nehme ich dann ja leider mit zum neuen Anbieter. Bis dato machte mir DS-Lite nicht viel aus, aber seit einiger Zeit höre ich sehr gerne meine Urlaubsradiostationen aus dem USA hier in Deutschland über Internet. Dank Geoblocking nicht so einfach möglich, aber dank Smart-DNS-Proxy lässt sich auch das lösen. Problem ist nur, dass ich die nicht öffentliche IP-V4-Adresse immer manuell im Account des Anbieters (Smart-DNS-Proxy) aktualiseren muss. Ich nutze zwar mittlerweile auch einen DYN-DNS-Service (myonlineportal.net), von der sich mein Proxy-DNS-Dienst theoretisch die IP holen könnte, aber die FritzBox kann ja nur die IPV6-Adresse an den DNS-Service melden. Und mit der mit kann der Proxy offensichtlich nichts anfangen. Bringt mich also auch nicht weiter. Zwar ändert sich die private nicht öffentliche IPV4-Adresse nicht täglich, trotzdem ist das manuelle aktualiseren natürlich nervig. Hast Du für dieses Problem vielleicht auch eine Lösung?

Hallo Tobias,

technisch gesehen arbeiten die scheinbar wirklich mit DHCPv6. Das bedeutet du bekommst dynamisch einen Prefix zugewiesen. Die Aussage des Supportes (ich meine es war 2015) war mir gegenüber, dass die Adressen aber fest hinterlegt seien, um sie zweifelsfrei den Kunden zuordnen zu können. Bisher habe ich bei jedem Neustart des Glasfasermodems immer den selben Prefix bekommen. Genauso verhält es sich bei meinen Bekannten und Freunden hier im Ort. Da der hintere Teil (Suffix) abhängig von der MAC-Adresse der Netzwerkkarte ist, hat mein Server bisher immer die selbe IPv6 Adresse bekommen. Und glaub mir, in den Anfangsmonaten habe ich fast jeden Tag neu starten müssen, weil es nicht ordentlich lief. Mittlerweile ist alles super.

Fakt ist also: Richtig statisch, weil „fest verdrahtet“ ist der Prefix wohl nicht. Gewechselt hat er bei mir allerdings auch noch nie.

Gruß

Ulli

Hallo Ulli,

vielen Dank für Deine ausführlichen Erklärungen.

Mir wurde heute von dem technischen Support der DGF mitgeteilt, dass es sich nicht um eine statische IPv6 handelt, sondern die vergebene Adresse z.B. nach einem Stromausfall wechselt. Einfach erklärt wird die IPv6 soweit ich weiß aus dem ersten Teil (vergebene Adresse der DGF) und dem zweiten Teil (Suffix meines IPv6 Endgerätes) zusammengesetzt. Korrigiere mich bitte, wenn ich da falsch liege. Der Support meinte, dass im Falle eines Stromausfalls des DGF-Modems der Präfix wechselt. Demnach müsste ich ein Portmapping oder sogar eine Domainvergabe wie du oben beschreiben hast, nach einem solchen Reset des DGF-Modems ja erneut ändern.

Kannst Du das so bestätigen, bzw. hattest du solche Probleme oder ist die Adresse in deinem Fall immer statisch?

Mit einer komplett statischen IPv6 kann ich sehr gut leben, mit einer Anpassung nach einem Reboot oder Stromausfall eher weniger. Ich freue mich auf Deine Antwort.

Bisher kann ich das Verhalten leider selbst nicht testen, da ich erst zukünftig unter dem Genuss des Anschlusses kommen werde. Aber ich möchte natürlich schon jetzt eine vernünftige Infrastruktur planen.

Viele Grüße

Tobias

Hallo Nick,

nochmal. Ich würde das echt nicht problematisieren. Deine Fragen sind schon ziemlich speziell, da müsste m.E. ein Jurist ran, um das kompetent zu beantworten.

Zu 22.2: Welche Einrichtung von der DGF hast du denn zuhause? Ich denke nur den Netzabschluss. Den darfst du (oder deine Mitarbeiter/ Familienangehörigen/ Gäste) nicht aufschrauben oder mit alternativer Software bestücken. Das Kabel solltest du wohl auch besser nicht durchschneiden.

Zu 22.15: Das ist in der Tat ein Indiz dafür, dass Serverdienste erlaubt sind, sofern sie korrekt konfiguriert sind. Zudem ist im Router, den die DGF den Kunden anbietet explizit möglich Portfreigaben zu machen bzw. IPv6 Adressen des internen Netzes weiterzuleiten. Dies braucht man nur für Serverdienste (NAS, Webcam, Webserver, Teamspeakserver, Etherpad, Cloudsoftware, Heizungssteuerungen, whatever ….)

Zum Traffic: Ich kann dir nicht sagen, ab wann der Traffic „zu hoch“ ist. Grundsätzlich bietet die DGF eine Flatrate ohne Drosselung an. Je nach Geschwindigkeit und Auslastung kann da pro Monat gut was zusammen kommen. Bei einer 100 MBit Leitung und Vollauslastung sind ca. 31 Terrabyte pro 30 Tage möglich vgl. z.B. hier. Und das pro Richtung im Upload und Download. Das sind Werte an die man selbst mit Serverdiensten nie im Leben herankommt.

Also mach einfach, frag nicht weiter nach und im Zweifel hast du ja schon 22.11 gefunden.

Gruß

Ulli

Hallo Ulli,

ich hatte dich schon mal gefragt, ob es denn überhaupt von der DG aus erlaubt ist Server zu hosten. Ich habe mich da ein bisschen durch die AGBs gelesen und wollte fragen, was du davon hältst:

22.10

„Der Kunde ist verpflichtet, jede missbräuchliche Nutzung der Leistungen von Deutsche

Glasfaser zu unterlassen. Missbräuchlich sind insbesondere folgende Verhaltensweisen des

Kunden:

– Überlastungen der Netzkapazität des Teilnehmernetzes, insbesondere durch die Einrichtung

oder Nutzung von Standleitungen und/oder Datenfestverbindungen oder ähnliche Einrichtungen,

– Dritten Dienste, gleich welcher Art, auf Basis der Leistungen von Deutsche Glasfaser ohne

vorherige Zustimmung von Deutsche Glasfaser bereitzustellen (…)“

Die Frage ist jetzt: Was definiert man als Standleitung bzw. Datenfestverbindung? Wann ist der Netz „überlastet“? Dritte Dienste wie einen Webserver etc.?

Mal abgesehen davon, dass in den AGBs eh nicht explizit beschrieben wird, dass Server hosten verboten ist, habe ich noch diese beiden Dinge gefunden:

22.2

„Der Kunde verpflichtet sich ferner, die technischen Einrichtungen von Deutsche Glasfaser

vor unbefugten Eingriffen eigener Mitarbeiter oder Dritter zu schützen (…)“

Eigene Mitarbeiter? Ich habe eigene Mitarbeiter, wenn ich eine Firma besitze. Welche Firma, ist egal?

Wichtig zu wissen ist, dass das der Privatkundenvertrag ist. Für Betriebe gibt es einen eigenen.

22.15

„Der Kunde verpflichtet sich, insbesondere nachfolgende Handlungen zu unterlassen:

(…)

– die fehlerhafte Konfiguration von Serverdiensten (wie insbesondere Proxy-, News-, Mail und

Webserverdiensten), die zum unbeabsichtigten Replizieren von Daten führen (Dupes, Mail

Relaying) (…)“

Wenn man das Server hosten verbietet würde, wieso schreibt man dann, dass man seine Serverdienste absichern soll?

Sprich: Es ist okey, wenn ich Server betreibe, aber sie müssen sicher sein?

Was hältst du von der ganzen Sache? Denkst du es ist wirklich erlaubt? Auch wenn die Server einen sehr hohen Traffic haben?

Sollte man das ausreizen, kann man sich im Notfall noch hier drauf verlassen:

22.11

„lm Falle der missbräuchlichen Nutzung der Leistungen ist Deutsche Glasfaser berechtigt,

nach erfolgloser Abmahnung mit angemessener Fristsetzung (…)“

Gruss

Nick

Hallo Nick,

da kann ich nicht weiterhelfen. Wenn du einen Grund findest, woran es liegt fände ich es aber sehr gut, wenn du es hier posten würdest. Ich denke, dies interessiert die vielen Leser der Anleitung.

Gruß

Ulli

Hey,

mir ist jetzt allerdings aufgefallen, dass nicht jeder auf meinen Server drauf kommt.

Ich habe einen TeamSpeak-Server mit meiner Methode aufgesetzt.

Wenn ich einen Port-Scan mache, dann sagt er mir:

9987/udp

open|filtered unknown

Die Ports sind im Router frei und der Service läuft auch.

Liegt es überhaupt an den Ports? Weil manche Leute kommen drauf.

(Ist übrigens Unterschiedlich: Manche haben Ipv4 manche Ipv6)

lg.

Hallo Nick,

ist ja erstmal nichts anderes als ein selbst aufgestellter Portmapper. Sieht für mich schlüssig aus. Du musst halt manuell für jeden weiterzuleitenden Port und jede weiterzuleitende Protokollart einen eigenen Portmapper starten. Wenn es viele sind könnte es ggf. mit dem Speicher bzw. der Rechenleistung bei den kleinen vServern schwierig werden, ich weiß nicht wieviel socat an power benötigt.

Du musst auch bedenken, dass du im Prinzip den gesamten IPv4 Internetverkehr zu deinem Server über den vServer umleitest. Wenn du z.B. zuhause einen Cloud-Server betreibst und eine 100MB große Datei über den Portmapper herunterladen möchtest erzeugst du an deinem selbsgebauten Portmapper via VServer 200MB Traffic. Kommt halt drauf an, wie a) dieser vServer angebunden ist und b) ob die z.B. den Traffic irgendwie regulieren. feste-ip.de macht das nicht. Zudem gehe ich davon aus, dass du dir die IP-Adresse mit mehreren anderen Kunden teilst. Das könnte ggf. unerwünschte Effekte erzeugen.

Ob beim online spielen über deinen Gameserver die längere Laufzeit der Paklete eine Rolle spielt, weiß ich natürlich nicht. Die UDP Pakete, die via IPv4 kommen werden ja grundsätzlich über den Portmapper auf dem vServer laufen, das heißt du hast zwei Hops mehr.

Kurzum: Ich denke, das ist eine Alternativlösung, die gut funktioniert, wenn man die Fallstricke auf dem Schirm hat.

Gruß

Ulli

Hey Ulli,

Ich habe jetzt längerer Zeit über das Thema recherchiert und viel ausprobiert.

Mein Problem bestand darin, dass „feste-ip.net“ leider nur TCP tunnelt. Allerdings benötigen z.B manche Game-Server ebenfalls UDP.

Ich habe dies jetzt gelöst und wollte meine Variante mal eben Vorstellen:

########

ACTUNG! Ich habe mich noch nicht mit möglichen Sicherheitsproblemen auseinander gesetzt, daher bitte vorher informieren. Danke!

#######

Ich benutze anstatt „feste-ip.net“ nun einfach einen kleinen vServer. Dieser muss IPv4 und IPv6 fähig sein (bekommt man für ca. 2-3 Euro).

Auf dem vServer installiere ich ein Linux und die Software socat (wie in deinem Tutorial).

Ich führe folgende Befehle aus :

Für TCP:

socat TCP4-LISTEN:[PORT],fork TCP6:[Ipv6 deines Hausnetzes]:PORT

Für UDP:

socat UDP4-LISTEN:[PORT],fork UDP6:[Ipv6 deines Hausnetzes]:PORT

Er hört also auf eine UDP oder TCP (Ipv4) Verbindung und leitet sie dann an die feste IPv6 unseres Gerätes Zuhause weiter.

Das sollte jetzt erst einmal ein grober Überblick sein, und ich wollte mal fragen, was du davon hältst.

Das ist die einzige Variante, mit der auch UDP möglich ist, und wo man (fast) auf Fremdanbieter verzichten kann.

Gruss

Nick

Hallo Nick,

das ist kein Thema für mich, denn ich tue hier nichts illegales. Ein Serverdienst, der solche Eigenschaften mit sich bringt, dürfte sehr leicht in die Illegalität abrutschen z.B. extensives Filesharing, Aufbau von Bot-Netzen, etc. Wenn ich beispielsweise riesengroße Downloads anbieten würde und mehrere Tausend Nutzer hätte könnte ich einer solchen Argumentation folgen. Aber eine private Cloud für die Familie, eine Website, die Steuerung der Heizungsanlage, die Überwachung der Wohnung mittels IP-Cam oder ähnliches ist hiermit nicht gemeint. Das ist heute doch ein Basisbedürfnis für viele Kunden.

Dazu kommt Streaming von Filmen via Netflix und Co. Da kommen ohnehin riesige Datenmengen zusammen.

Ich würde das also nicht problematisieren.

Gruß

Ulli

Hallo Ulli,

danke für die Hilfe! Eine allgemeine Frage habe ich noch.

Bei den meisten Anbietern ist es ja verboten Server aufzusetzen, aufgrund von Netzüberlastung. Die Telekom bietet glaube ich für soetwas extra Verträge an.

In den AGB’s der Deutschen Glasfaser steht folgendes:

„22.10 Der Kunde ist verpflichtet, jede missbräuchliche Nutzung der Leistungen von Deutsche Glasfaser zu unterlassen. Missbräuchlich sind insbesondere folgende Verhaltensweisen des Kunden: • Überlastungen der Netzkapazität des Teilnehmernetzes, insbesondere durch die Einrichtung oder Nutzung von Standleitungen und/oder Datenfestverbindungen oder ähnliche Einrichtungen, • Dritten Dienste, gleich welcher Art, auf Basis der Leistungen von Deutsche Glasfaser ohne vorherige Zustimmung von Deutsche Glasfaser bereitzustellen[…]“

Wie regelst du das? Hast du eine Genehmigung oder ist der Traffic deiner Website einfach nicht so hoch?

Gruß

Nick

Hallo Nick,

im Grunde beschreibst du das schon richtig. Die Ports, die du gemappt haben möchtest trägst du dort ein. Also IPv4 Quellport, gewünschte IPv6, gewünschten Zielport. Hier ein Beispiel für meinen Portmapper:

IPv4 Port –> IPv6 Ziel (DNS oder IP) –> IPv6 Port

80 2a00:61e0:4069:8501:6a05:caff:fe25:466a 80

443 2a00:61e0:4069:8501:6a05:caff:fe25:466a 443

Wichtig damit es funktioniert ist, dass du dort wo du deine Domain verwaltest (bei mir http://www.domain.de) die IPv4 im A Record hinterlegst.

Dann wird bei Aufruf von http://www.deindomainname.de immer der Webserver via Port 80 aufgerufen. Bei Aufruf von https://www.deindomainname.de erfolgt dann der Aufruf des Webservers via Port 443. Aus einem IPv4 und einem IPv6 Netz. So machst du das mit allen Serverdiensten die lokal laufen und aus dem Internet erreichbar sein sollen. Hier musst du bei Aufruf dann ggf. die Portnummern mit angeben.

Gruß

Ulli

Hallo Ulli,

erstmal ein großes Lob: Die Antwort kam echt sehr schnell, ich bin begeistert.

Zum Thema:

Vom dedizierten Portmapper habe ich schon gehört und ich habe mir auch einen gemietet (die ersten zwei Tage sind ja kostenlos). Ich bin allerdings zu keinem Ergebnis gekommen und frage mich nun, wie ich den dedizierten Portmapper richtig einrichte.

Ich gehe unter Credits & Addons auf den Button „Addonbuchung“ und buche mir „Dedizierter Portmapper-IPv4“ dazu. Dieser erscheint nun unter den Addons und bei Wert steht nun eine IPv4 Adresse. Ist dies nun meine feste IP? Und wie mache ich damit weiter?

Wenn ich einen Universellen Portmapper hinzufüge habe ich ja die Einstellungsmöglichkeit „1:1 Portmapper“ , dort muss ich wahrscheinlich den 1×1 Portmapper auswählen oder?

Irgendwie bekomme ich das nicht ganz zum laufen.

Gruss

Nick

Hallo Nick,

klar ist das noch aktuell ;-). Deine Frage ist berechtigt. Der AAAA-Record macht nämlich nur dann Sinn, wenn du aus einem IPv6 Netz auf die IPv6-Website guckst. Einige (mobile) Netze unterstützen mittlerweile schon IPv6 (z.B. Congstar/ Telekom). Für alle anderen (mobilen) Netze, die keinen IPv6 Support haben geht es nur mit dem beschriebenen Portmapper.

Was ich hier gemacht habe ist einen dedizierten Portmapper zu mieten. Das bedeutet, dass die Ports 1 zu 1 gemappt werden können. Webserver laufen auf Port 80 (http) und/oder 443 (https). Mir wurde also mit dem Portmapper eine feste IPv4 Adresse zugewiesen, die ich komplett alleine nutzen kann. Diese IPv4 habe ich im A Record des DNS hintelegt. Daher erreichst du meine Website ohne die von dir bemängelten kryptischen Domainnamen aus dem IPv4 und dem IPv6 Internet. Die IPv4 wird dabei auf den laufenden IPv6 Server getunnelt.

Gruß

Ulli

Guten Tag,

ich hoffe das Thema ist noch ein bisschen aktuell.

Ich habe eine Frage.

Wenn ich per Domain über einen AAAA-Record direkt auf die IPv6 verweise, dann kann ich das Gerät ja trotzdem nur innerhalb eines Netzes, welches IPv6 unterstütz, erreichen. Hätte ich also eine test.de Domain welche auf einen Webserver zeigen würde, dann könnte ich diesen nicht über ein Mobiles Netz erreichen.

Daher benötige ich einen Portmapper. Aber bei dem oben vorgestellten Portmapper, kommt ja sowas raus wie test.feste-ip.net:xxxxx.

Deine Website ist ja auch erreichbar über ein IPv4 Netz, daher benötigst du einen Portmapper, aber wieso komme ich ebenfalls über eine .de Domain auf deine Seite und nicht nur über die unschöne Domain die Feste-Ip.Net mir gibt?

Hallo Ralf,

danke für dein Feedback. Ich glaube wir haben beide ein bisschen Recht ;-).

DNAT ist das besagte Port Forwarding bei IPv4. Letzten Endes wird dabei die interne (private) IPv4-Adresse durch den Router nach außen unsichtbar gemacht und mit der öffentlichen IPv4 des als Router konfigurierten Rechners ersetzt und dann erst an einen anderen Rechner im Internet weitergeleitet. Zurück genauso. Das muss so sein, denn die interne IPv4 Adresse wäre ohnehin nicht im Internet zu gebrauchen, da sie nicht eindeutig ist. Es gibt sehr viele Netze die z.B. im Adressraum 192.168.1.x/24 liegen. DNAT ist also unbedingt notwendig, damit man das Internet oder ein anderes Netzwerk außerhalb des privaten Heimatnetzes überhaupt nutzen kann. Der Port kommt mit dazu, wenn man bestimmte Dienste selbst anbieten möchte, z.B. einen Webserver, der in der Regel auf Port 80 läuft. Es ist dann also ein selektives eingehendes DNAT. Der Datenverkehr wird bei (D)NAT also durch den Router aktiv manipuiliert.

Das ist dann aber auch der wesentliche Unterschied zu IPv6. Bei IPv6 (wie hier bei der DGF) erhält man ja nicht nur eine öffentliche Adresse, sondern ein ganzes Subnetz. Damit ist jede Adresse die im internen Netzt liegt öffentlich und somit direkt aus dem Internet erreichbar. Gibt man eine globale IPv6 (wenn man es selektiv haben möchte mit Angabe eines Ports) frei, macht man ein „Loch“ in die IPv6 Firewall. Der Glasfaserrouter macht dann also nichts mehr. Er filtert nicht mehr, er leitet aber auch nicht weiter. Daher macht er auch kein Forwarding, sondern lässt den eingehenden Datenverkehr nur durch. Der Datenverkehr wird also durch den Router nicht aktiv manipuiliert.

Du kannst gerne einen Vorschlag machen, wie man den Bereich im HowTo umformulieren kann, damit er klarer wird.

Gruß

Ulli

Hallo.

Du schriebst:

Im Glasfaserrouter heißt dieses Freigeben der Firewall unglücklicherweise IPv6-Forwarding, obwohl dies technisch etwas völlig anderes ist

Hier möchte ich widersprechen. Was früher fälschlicherweise(!) als „Port Forwarding“ bezeichnet wurde ist eigentlich ein DNAT, also ein ändern der Destination-Adresse über NAT.

Was Du da oben machen willst ist exakt „Forwarding“! Du fügst der IPv6-Firewall eine Regel für einen bestimmten Port hinzu, die dann Traffic aus dem WAN an den angegebenen Rechner im LAN weiter leitet. Genau DAS ist Forwarding — Weiterleiten von einer Zone in eine andere.

Viele Grüße,

Ralf

Hallo Helmut,

was ich noch nicht ganz blicke ist, wie du die Fritz!Box angeschlossen hast. Ist es so:

Genexis –> Fritzbox –> restliches Netzwerk ohne NAS

Genexis –> NAS

Oder so:

Genexis –> Fritzbox –> NAS und restliches Netwerk

Der Genexis unterstützt kein Prefix delegation. Das bedeutet deine Fritzbox hat sicherlich auf der WAN Seite (falls als Router konfigurert) eine IPv6, kann diese jedoch (mangels geeignetem Prefix) nicht weiter „verteilen“.

Wie ist die Fritzbox konfiguriert? Als Router (also angeschlossen am WAN-Port) oder als Access Point (angeschlossen am LAN-Port). Siehe dazu meinen Artikel Fritz!Box als Access Point im Heimnetzwerk nutzen als möglichkeit der weiteren Fehlersuche.

Gruß

Ulli

Hallo Ulli,

ich habe deinen Rat befolgt und den verlinkten IPv6-Rechner genutzt. Leider kann ich meine Fritzbox unter der von ihm berechneten IPv6-Adresse nicht finden. Bei anderen Geräten klappt es! Aus deren MAC-Adresse errechnet er die richtige (bekannte) IPv6-Adresse, unter der ich auch das entsprechende Gerät erreichen kann.

Es sieht so aus, als wenn die Fritzbox keine eigene IPv6-Adresse hätte und hinter dem Genexis-Router nur über IPv4 angebunden wäre.

Auch wenn es nicht funktioniert hat, danke ich dir für deine Hilfe.

Viele Grüße

Helmut

Hallo Helmut,

also wie du die Adresse der Fritzbox direkt herausfinden kannst, weiß ich nicht. Gibt es keine Anzeige auf dem Webinterface? Man kann die IPv6 aber relativ einfach berechnen. Gehe auf diese Website und wähle den Punkt „IPv6 Addresses and Networks“. Du brauchst die MAC-Adresse der Fritzbox. Wenn du die nicht hast, scan in deinem Netzwerk z.B. mit der App Wifi Analyzer (Android) oder der App Net Analyzer (iOS). Zudem brauchst du das Prefix des Providers. Das kannst du aus der Weboberfläche des Genexis Glasgaserrouters ablesen oder per Kommandozeile mit ifconfig (Unix, Linux, OS X) oder ipconfig (Windows). Zuerst aus der Mac die HostID ermitteln, und dann mit der HostID und dem Prefix die IP Adresse berechnen. Funktioniert nicht nur bei der Fritzbox, sondern eigentlich bei allen Netzwerkgeräten.

Ich glaub ich schreibe dazu mal ein kleines HowTo.;-)

Gruß

Ulli

Hallo Ulli,

ich bin seit August 2015 über die DG und flink! am Glasfasernetz angeschlossen. Ich nutze den Genexis im Routermodus und dahinter eine Fritzbox 7390. Meine NAS erhält eine IPv6-Adresse, die ich auch herausgefunden habe. Leider kann ich nirgends erkennen, ob (und welche) meine Fritzbox auch eine IPv6-Adresse hat.

Hast du vielleicht eine Idee, wie ich diese ggf. herausfinden kann?

Viele Grüße

Helmut

Hallo Ärgerlich,

erstmal Frohe Weihnachten. Ja die Sache mit der Verkaufsveranstaltung ist wirklich doof. Aber die ist halt auch irgendwie für die „Normalnutzer“ gedacht. Und meiner Meinung nach hält die DGF scheinbar nur Leute mit dem Bedürfnis eine Mail zu schreiben und im Internet zu surfen für „Normalnutzer“.

Zu deinem IP Problem. Guck mal bitte unter https://en.wikipedia.org/wiki/Reserved_IP_addresses. Dort findest du die reservierten Adressbereiche. Ich tippe darauf, dass dein WAN-Port eine 100.64.XXXer IPv4-Adresse hat. Wenn du zusätzlich eine 185.XXXer hast könntest du echt Glück haben. Diese Adresse kann man ggf. von außen ansprechen, wenn sie tatsächlich nur exklusiv für dich ist. Hier in Heinsberg teilen wir uns mit dem halben Ort eine 185.XXXer IPv4-Adresse. Da wird dann leider nichts geroutet.

Wenn du also keine IPv6 hast und keine öffentliche IPv4 (also die 185.XXXer Adresse nicht nur exklusiv für dich ist) kannst du nur (wie weiter oben beschrieben) mit einem Tunnelbroker eine Konnektivität von außen per IPv6 erreichen. Dann kannst du natürlich mit SPDNS auch einen Domainnamen verknüpfen.

Erfahrungsgemäß hilft der ServicePoint nicht wirklich weiter. Du bist ja kein „Normalnutzer“ ;-).

Gruß

Ulli

P.S.: Schreib mir doch bitte mal in einer Mail, wie du das WLAN aktiviert hast. Ich guck mir das an und entscheide, ob wir das dann hier posten können. Hört sich jedenfalls interessant an.

Hallo zusammen,

wer bei der DGF die „nicht Router“ Variante (nur „Modem“) gewählt hat, kommt augenscheinlich nicht auf die Konfig GUI des HRG1000.

Dies stimmt nur halb.

Bei dieser Variante muß ja ein anderer Router (z.B. eine Fritzbox oder ähnliches) als zentrales Verteilerzentrum genutzt werden. Von hier aus kommt nicht auf die GUI. Das stimmt.

In der „Modem“ Variante ist ebenfalls das WLAN aus. Die WLAN LED ist aus.

Jetzt weiß ich nicht in wie weit ich hier posten darf, dass ich es geschafft habe das WLAN zu aktivieren. Deswegen lasse ich den Weg weg das WLAN zu aktiveren hier raus. (Ich habe die Kiste nicht von der Wand genommen oder aufgeschraubt oder so!!!!)

Danach ist es möglich auf die GUI zu kommen. Sieht dann so aus wie oben im Blog der eine Screenshot.

Man kommt aber NUR per WLAN drauf. Wie die Adresse (URL) lautet steht wiederrum im Handbuch der Router Variante.

Mit der bestehenden WLAN Verbindung kann man allerdings nicht „online“ gehen. D.h. sobald das Endgerät (in meinem Fall ein Smartphone), mit dem WLAN verbunden ist, hat man keine Internet Verbindung mit dem Smartphone. Somit ist man nur auf der GUI.

Man sieht, ich habe mich hiermit ein wenig beschäftigt.

Warum? Klar, auch ich möchte wieder auf mein NAS (hinter meiner Fritzbox) vom Handy zugreifen können.

Komischerweise hat dies auch bis vor 2 Wochen funktioniert. Ohne das ich was im Router geändert habe. Da waren sogar/allerdings noch die alten Konfigdaten von meinem alten Internetanbieter drauf. Die Verbindung habe ich aber getrennt und bin per LAN1 ins Netz gegangen. Dann auf einmal ging nichts mehr. Sehr merkwürdig.

Ich nutze den kostenlosen Dienst von Spdns.de . Hier kann man ebendalls ein AAAA-Record angeben.

Leider bekomme ich, egal welche Adresse ich hier angebe, immer nur Fehler raus.

Und auch ich habe eine (sogar wie es mit scheint 2) IPv4 Adressen. Eine im 185er.XXX…. und eine im 100er.XXX…. bereich. Weiß der Geier welche ich da nehmen soll. Plus natürlich die IPv6 Adresse. Und auch hier weiß ich nicht welche ich da nehmen soll, da es mir scheint als wenn ich auch hier mehrere habe……

Blöd ist nur, dass bei der Verkaufsveranstaltung diese Problematiken nicht explizit angesprochen worden sind. Sehr schlecht! Es wurde sogar gesagt, dass ein Fernzugriff keine Probleme darstellt.

Heute Nachmittag werde ich mal zu unserem ServicePoint gehen. Mal gucken wie die sich verhalten und mir eine Lösung anbieten….Oder Hilfe anbieten…..

Gruß aus dem Kreis Coesfeld.

Hallo Ulli,

mein Provider ist „Deutsche Glasfaser Home“. Ist dann wahrscheinlich ein Ableger der deutschen Glasfaser. Wir konnten zwischen NEW und DGHome wählen.

Solange diese dynamische IPv4 wie in DSL Zeiten auch nur für mich öffentlich vergeben ist, soll mir das prinzipiell egal sein, da ich nach wie vor DynDNS Dienste für die Erreichbarkeit nutzen kann.

Mir leuchtet das mit dem Geschäftsmodell natürlich ein und interessanterweise verweisen die auch bei jedem Gespräch diesbezüglich auch auf „EDV Kossmann“ hin, aber wenn ich dafür zahle mich mit dem Internet zu verbinden, dann möchte ich natürlich auch „richtig“ mit dem Internet verbunden sein. Für mich ist das ein essentielleer Bestandteil und kein Premiumfeature.

Nun ja, bis jetzt geht’s ja noch über IPv4.

Wie meinst du das mit dem Tunnelbroker ? Das ich eine IPv6 Anfrage auf meine IPv4 umsetzen lasse, nur um von aussen per IPv6 erreichbat zu sein?

So was wäre eigentlich nicht mein Ziel, da IPv4 ja eh noch meistverbreitet ist. Entweder ich bekomme von DGH irgendwann nativ meinen eigenen IPv6 Range (wie du bei Flink) oder ich bleibe bei IPv4 wie ich’s bisher gekannt habe.

Wenn jetzt irgendwann die IPv4 nicht mehr öffentlich wird, muss ich mir Boxhandschuhe anziehen.

Gruß

Alex

Hallo Alexander,

so wie ich gehört habe, haben Neukunden die Möglichkeit diese „Modem Variante“ zu wählen. Das ging Ende letzten Jahres bei Flink (leider) noch nicht. Was die Deutsche Glasfaser da macht weiß ich nicht. Hört sich aber wirklich nach „Mischbetrieb“ an. Welchen Provider nutzt du denn?

Wenn du eine öffentliche IPv4 hast wird es sicherlich eine dynamische IPv4 sein. Das heißt in regelmäßigen Abständen wird sich diese erneuern. Du kannst eine Erreichbarkeit via IPv6 dann über einen Tunnelbroker wie https://www.sixxs.net/ realsieren.

Was die externe Erreichbarkeit angeht: Es könnte sein, dass die DGF oder die Provider dies jetzt als neues Geschäftsmodell entdeckt. Solche Dienste könnte man ja als „Premiumdienst“ anbieten. Schließlich macht die eigene Cloud oder die Erreichbarkeit von Webservices im Internet der Dinge-Zeitalter mit 100 MBit Up- und Download mehr Spass und Sinn als in begrenzten DSL-Leitungen. Vielleicht hat man das unterschätzt und möchte nun den anfänglichen Fehler (oder 40%-Kundenfänger) revidieren.

Gruß

Ulli

Hallo Ulrich,

bei uns in Waldfeucht hat das Glasfaser nun auch Einzug erhalten und ich konnte mich Dank deiner tollen Anleitung auch schon mal „grob“ mit ipv6 vertraut machen. Dennoch habe ich bei meinem Anschluss ein Mysterium was ich nicht ganz verstehe.

Meine Konfiguration ist folgende:

Diesen Glasfaser Router habe ich für mich als Modem Variante bestellt, da mein Hauptrouter die Fritzbox sein soll. Musste dann schon mal feststellen, dass es bei diesem Ding kein Webinterface gibt (sei’s drum…). Wenn man die Fritzbox dann so konfiguriert, dass die Internet Verbindung über ein externes Gerät hergestelt werden soll, funktioniert soweit erstmal alles was von drinnen nach draussen geht.

Wenn ich jetzt von draussen nach drinnen möchte, muss mein IPv6 fähiges Endgerät ja eine globale IPv6 von der Fritzbox zur Verfügung gestellt bekommen. Die Fritzbox kann diese ja aber nur aus dem Glasfasermodem lernen. Und da genau liegt mein Problem. In der Fritbox sieht man, dass die Verbindung zum Glasfaser Modem nur über Ipv4 läuft, obwohl ich schon sämtliche verschiedenen Einstellungen in der Fritz Box ausprobiert habe. Ich bekomme von dem Ding einfach keine IPv6 Adressen zugewiesen.

Hab dann mal mit dem Service telefoniert, der erstmal meinte, dass eine Kommunkation von draussen nach drinnen, ein Leistungsmerkmal sei, was nicht beim „privaten Anschluss“ enthalten sei… (Häähhh). Er meinte dann aber, dass ich doch eine öffentliche Ipv4 hätte (auch dass hat mich stutzig gemacht, weil ja sämtliche FTTH Kunden zur Zeit mit der Ipv6 Problematik kämpfen).

Hab’s dann aber mal ausprobiert und ich bin tatsächlich über eine öffentliche IPv4 erreichbar.

Wieso ??? Machen die Mischlösungen, oder läuft das anders als in Karken ? Eigentlich würde ich ja doch schon gerne auf IPv6 umsteigen wollen.

Gruß

Alex

Hallo Ulli,

in Bezug auf den Pool Bereich steht bei mir als IPv6-Präfix: 2a02:908:dc21:de80::/57. Demnach sollte bei mir auch kein Mangel an IPv6 Adressen herrschen.

Hinsichtlich der Einträge stand anfangs bei mir auch die IPv6 als AAAA-Record drin; das habe ich zum einen unter der Windows Console mittels nslookup und zusätzlich noch auf https://network-tools.webwiz.co.uk/ überprüft. Anfangs bekam ich beide ausgeworfen, dann irgendwann nur noch die IPv4. Werde deswegen nochmals den Support kontaktieren.

C:\Users\xy>nslookup ulrichivens.de

Server: xy.box

Address: fd00::2665:11ff:fe1e:64c8

Nicht autorisierende Antwort:

Name: ulrichivens.de

Addresses: 2a00:61e0:4069:8501:6a05:caff:fe25:466a

185.62.150.87

Wie du an dieser Ausgabe siehst liefert nslookup sehr wohl eine IPv6 zurück.

Einen eigenen Mail-Server einzurichten ist tatsächlich nicht gerade banal. Mal schauen wie weit ich komme. Erstmal herzlichen Dank für deine Infos und Bemühungen. Wenn ich es schaffen sollte einen Mailserver ans Laufen zu bekommen, werde ich einen Artikel schreiben, und ihn dir zukommen lassen. Falls ..?

Bis dann

Gruß, Ralf

Hallo Ralf,

Ich habe mir das angesehen. Im Windows kann ich das auch nicht finden. Du solltest mal im Glasfaserrouter guchen. Bei mir ist auf der WAN Seite eine IPv6 Adresse mit Prefix (/64) angegeben 2a00:61e0:4069:8500::1/64 das bedeutet ich habe 18.446.744.073.709.552.000 Addressen zur Verfügung – sollte reichen. Steht da bei dir /128 hast du genau eine Addresse. Wie man das im Windows herausfindet weiß ich nicht, und kann leider auch keine Lösung im Netz finden. Hat jemand einen Tipp?

Wie gesagt. Bei mir ist alles leer. Bei Weiterleitung habe ich nur die IPv4 von meinem Portmapper hinterlegt, damit ich auch aus dem IPv4 Internet erreichbar bin.

nslookup ulrichivens.deliefert mir eine IPv6 und eine IPv4 zurück.Ich würde sagen, da stimmt etwas nicht. Eine nslookup liefert keinen AAAA-record zurück. ich habe nochmal nachgesehen. Ich habe denen damals mitgeteilt, dass sie den AAAA Record auf die IPv6 des Servers setzen sollen und Wildcards einrichten. Das funktioniert ganz hervorragend.

server:~ username$ nslookup -query=AAAA ralfmenges.de

Server: 192.168.1.1

Address: 192.168.1.1#53

Non-authoritative answer:

*** Can't find ralfmenges.de: No answer

Authoritative answers can be found from:

server:~ username$ nslookup -query=AAAA www.ralfmenges.de

Server: 192.168.1.1

Address: 192.168.1.1#53

Non-authoritative answer:

*** Can't find www.ralfmenges.de: No answer

Authoritative answers can be found from:

ralfmenges.de

origin = ns15.domserver.de

mail addr = support.gerwan.de

serial = 2015082501

refresh = 43200

retry = 7200

expire = 1209600

minimum = 86400

server:~ username$ nslookup www.ralfmenges.de

Server: 192.168.1.1

Address: 192.168.1.1#53

Non-authoritative answer:

Name: www.ralfmenges.de

Address: 213.198.103.144

So wie ich das verstanden habe verweist der MX-Record auf die Domain, also ralfmenges.de und nicht auf eine IP-Addresse. Einen Mailserver kannst du dann prinzipiell unabhängig von IPv4 und IPv6 betreiben. Die Namensauflösung macht dann das jeweilige DNS-Subsystem. Ich bin daran bisher gescheitert, das ist ziemlich komplex. Wenn du das probierts und eine Lösung hast, schreibe doch eine Anleitung. Das können wir gerne hier veröffentlichen oder ich verlinke auf deine Seite.

Gruß

Ulli

Hallo Ulrich,

sicher bin ich mir nicht. Wie kann ich denn herausfinden, ob ich über einen Pool oder nur über eine einzelne IPv6 Adresse verfüge? Die Daten habe ich über ipconfig der Windows Console entnommen.

Des Weiteren habe ich den Support kontaktiert mit dem Ergebnis, dass ich nur eine Baustellen-Seite angezeigt bekomme, die darauf verweist, dass die Domain ralfmenges.de registriert wurde, diese sich aber noch im Aufbau befindet. ALso habe ich nun wieder eine Weiterleitung eingerichtet, weil ich ja auch keine IPv6 als Serveradresse, sondern nur eine IPv4 hinterlegen kann, da ich an einem DS-Lite hänge. Ansonsten kann ich die Domain parken oder als Sedo parken – mehr geht nicht.

Der Support hat mir die IPv6 2a02:908:dc21:de80:4d56:2629:1176:7911 bei ralfmenges.de als Haupt-IP sowie für www und als mx eingetragen. Über DNS Lookup finde ich aber nur eine IPv4 und keine IPv6-Adresse.

Kann ich mit dem MX-Eintrag, welcher auch nur an eine IPv4 gekoppelt ist, einen eigenen Mail-Server betreiben?

Besten Dank schon mal im voraus

Gruß Ralf

Hallo Ralf,

ich verstehe dein Problem nicht ganz.

Ich habe dem Hoster nur gesagt, dass ich den AAAA Eintrag entsprechend der statischen IPv6 des Servers hinter dem Glasfaserrouter haben möchte. In meinem Fall 2a00:61e0:4069:8501:6a05:caff:fe25:466a. Zudem habe ich die Freigaben in der Firewall des Routers eingerichtet.

Du kannst mit Linux oder OS X testen ob die richtige IPv6 gesetzt ist (auch wenn du keinen Serverdienst laufen hast). Standardmäßig nimmt er den für den Rechner gültigen Nameserver.

user@server:~$ nslookup -query=AAAA www.ulrichivens.deServer: 192.168.1.1

Address: 192.168.1.1#53

Non-authoritative answer:

www.ulrichivens.de has AAAA address 2a00:61e0:4069:8501:6a05:caff:fe25:466a

Wenn du wissen willst, ob auch die Wildcards funktionieren kannst du einfach was anderes vor deine Domain setzen, z.B. so:

user@server:~$ nslookup -query=AAAA schnarch.ulrichivens.deServer: 192.168.1.1

Address: 192.168.1.1#53

Non-authoritative answer:

schnarch.ulrichivens.de has AAAA address 2a00:61e0:4069:8501:6a05:caff:fe25:466a

Du bekommst dann deine beim Hoster angegebene IPv6 zurück. Neben deiner IPv6 und der Angabe, dass die Wildcards setzen sollen, brauchst du nur die gewünschte Domain angeben (falls du mehrerer hast). Die von dir eingerichtete Weiterleitung ist unnötig. Du musst gar nichts machen, wenn der AAAA – Record gesetzt ist. Du bis dann aber nur aus dem IPv6 Netz erreichbar. Du kannst bei IP-Adresse im FrontEnd von Domain.de später eine IPv4 Adresse eintragen, wenn du per IPv4 erreichbar sein möchtest z.B. aus dem Mobilfunknetzt.

Bist du dir sicher, dass du nur eine statische IPv6 hast? Normalerweise bekommt man einen Adressbereich. Dann funktioniert die Lösung so, wie ich das beschrieben habe. Solltest du wirklich nur eine IPv6 haben, dann musst du auf eine Lösung wie SixXS (einen Tunnelbroker) zurückgreifen.

Gruß

Ulli

Hallo Ulrich,

ich habe deinen Rat befolgt und die http://www.domain.de per E-Mail angeschrieben, dass sie mir bitte den AAAA-Eintrag setzen und Wildcards konfigurieren. Nun wollen sie wissen, auf welchem Weg ich ihnen die gewünschten Einträge habe zukommen lassen. Brauchen die noch irgendwelche andere Informationen?

Vorab habe ich erstmal eine Weiterleitung konfiguriert. Mehr kann ich ja nicht konfigurieren, denn ich habe DSLite von Unitymedia und deshalb keine funktionierende IPv4-Adresse nur eine statische IPv6 und eine temporäre IPv6.

Besten Dank schon mal im voraus!

Viele Grüße, Ralf

Hallo Stefan,

die mit fe80 beginnenden IPv6 Adressen sind nur verbindungslokale Adressen. Diese werden grundsätzlich nicht geroutet. Wenn du in deinem LAN bist, kannst du Serverdienste (sofern richtig konfiguriert) mit der verbindungslokalen Adresse aufrufen. Von außerhalb sind diese aber nicht erreichbar.

Da auch dein Router auf der LAN-Seite keine „ordentliche“ IPv6 hat, vermute ich, dass das Problem am Anschluss oder am Router liegt. Entweder du bekommst keine IPv6 vom Provider zugewiesen, oder der Router verteilt die Adresse nicht weiter.

Meine LAN Section sieht so aus:

MAC Adresse 00:0F:xx:xx:xx:xx

IP Adresse 192.168.xxxx.xxxx

Netzwerkmaske 255.255.255.0

IPv6 Adresse 2a00:61e0:4069:8501:xxxx:xxxx:xxxx:xxxx/64

IPv6 Adresse fe80::xxxx:xxxx:xxxx:xxxx/64

Empfangen 594.0k Pakete (66.1 MiB)

Übertragen 438.4k Pakete (44.1 MiB)